Le cycle de vie des données dérobées : du vol au profit

Avec l'annonce récente de la violation des données d'AT&T, le vol de données d'entreprises est au cœur de l'actualité. Malheureusement, ce n'est que la partie émergée de l'iceberg. L'année 2023 a marqué un record en ce qui concerne le nombre de violations de données et de personnes impactées, avec 3 205 compromissions de données affectant 353 millions de personnes au total.

Mais que se passe-t-il réellement lorsqu'une violation de données se produit et que des informations sensibles sont divulguées ? Quels sont les dangers spécifiques encourus par une organisation lorsque ces informations sont exposées ?

Cet article se penche sur le cycle de vie des données volées, en explorant la manière dont les cybercriminels exploitent les fuites d'informations et en proposant des stratégies concrètes permettant aux organisations de se protéger efficacement.

Comment les données des entreprises sont-elles compromises ?

Les données sensibles peuvent être dérobées de multiples façons et constituent souvent l'objectif principal de nombreux pirates et groupes de cybercriminels. Parmi les nombreuses méthodes, les données peuvent être compromises par des :

- Logiciels malveillants : Les malwares et les chevaux de Troie peuvent se cacher dans les réseaux et les appareils, exfiltrer des données et échapper à la détection.

- Accès non autorisés : Les attaques de compromission de compte réalisées par des attaques par force brute, le vol d'informations d'identification, le phishing ou l'ingénierie sociale peuvent ouvrir des accès au réseau, en particulier si les organisations ne limitent pas les privilèges ou les autorisations des comptes.

- Exploitations de vulnérabilités : L'explosion des applications SaaS a considérablement augmenté la surface d'attaque de toute organisation, faisant de la gestion des vulnérabilités un défi plus important. Cela signifie que les cybercriminels ont plus de facilité à exploiter les vulnérabilités connues pour compromettre les entreprises et leurs données.

Même les groupes de ransomware se tournent vers l'exfiltration de données pour augmenter leurs chances d'être payés. Traditionnellement, les ransomwares chiffraient les données d'une organisation, la privant ainsi de l'accès à son propre réseau ou à ses actifs. Aujourd'hui, les groupes de ransomware menacent de divulguer et d'exposer des données sensibles, sachant que cela pourrait entraîner des dommages supplémentaires en termes de réputation, de droit et de finances.

Chez Bitdefender, nous avons vu des groupes de ransomware prendre des mois pour compromettre et exfiltrer des données jusqu'à ce qu'ils soient sûrs d'en avoir suffisamment pour impacter une entreprise. Ainsi, même si la victime dispose de sauvegardes et n'est pas disposée à payer, les cybercriminels peuvent menacer d'exposer et de diffuser les données.

Cette nouvelle approche des ransomwares explique en grande partie pourquoi le taux et le coût des paiements n'ont cessé d'augmenter au cours de la dernière décennie.

Une fois que les cybercriminels ont mis la main sur les données d'une organisation, ils peuvent désormais les monnayer. Dans de nombreux cas, ils se tournent vers le Dark Web.

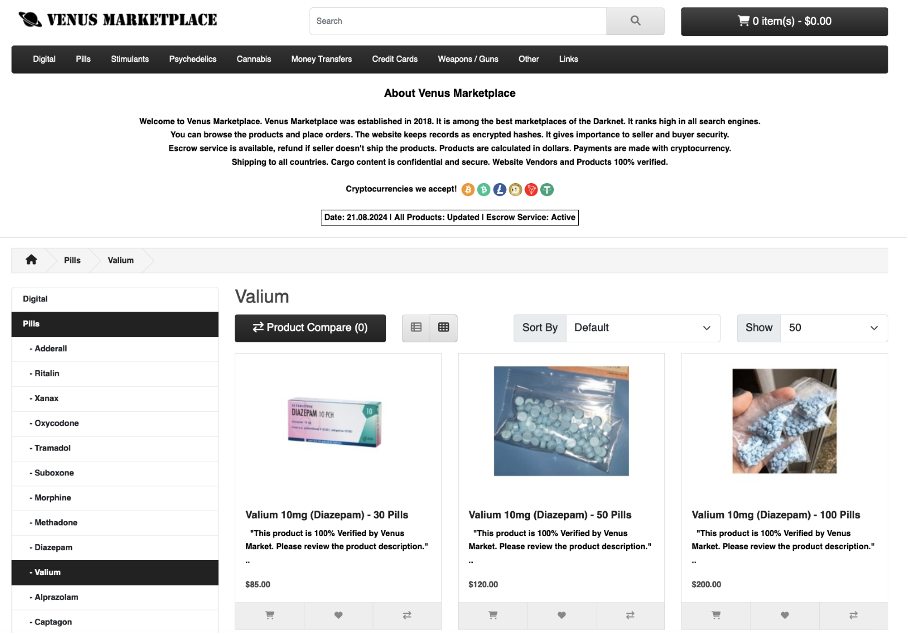

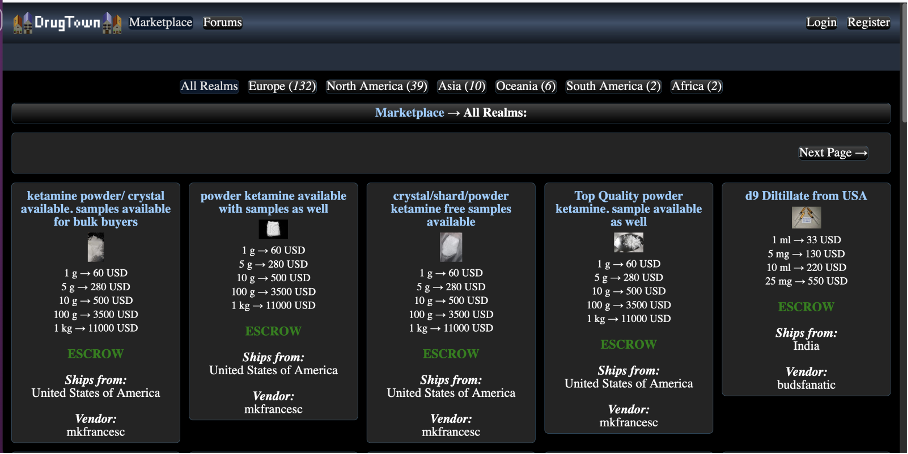

Profiter de la cybercriminalité sur le Dark Web

Le Dark Web est une partie cachée d’Internet, accessible via des navigateurs spécialisés. Il est conçu pour garantir un anonymat total et est tristement célèbre pour faciliter l'achat de contenus, de services et de biens illicites, tels que des drogues et des données volées. Une plongée rapide dans le Dark Web peut faire apparaître de nombreuses entités vendant des données telles que des informations de cartes de crédit, des numéros de sécurité sociale ou des données en vrac provenant de la compromission d'une entreprise.

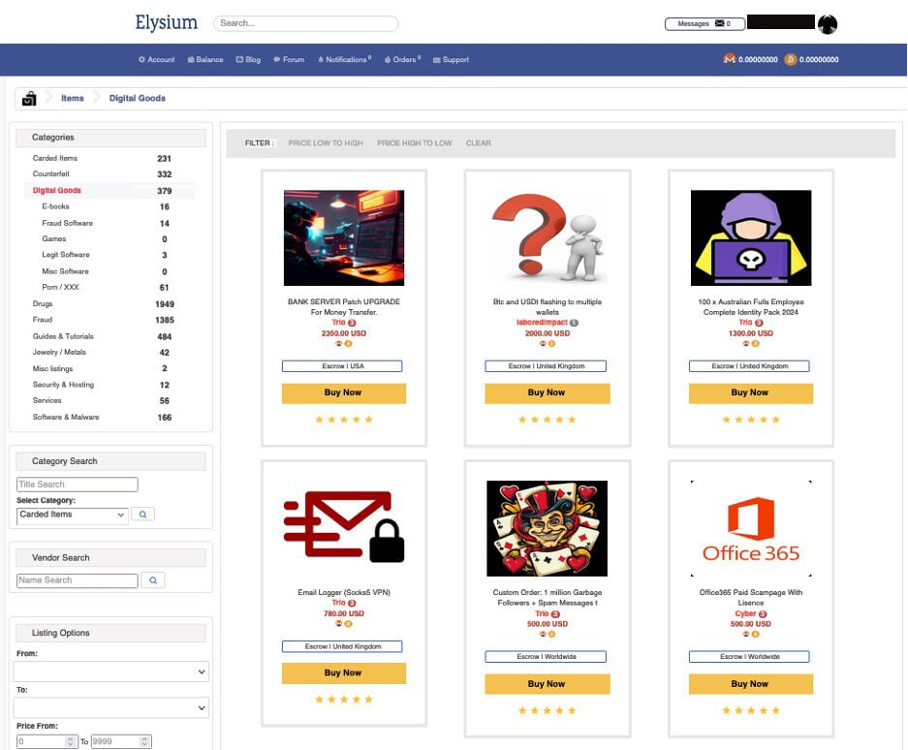

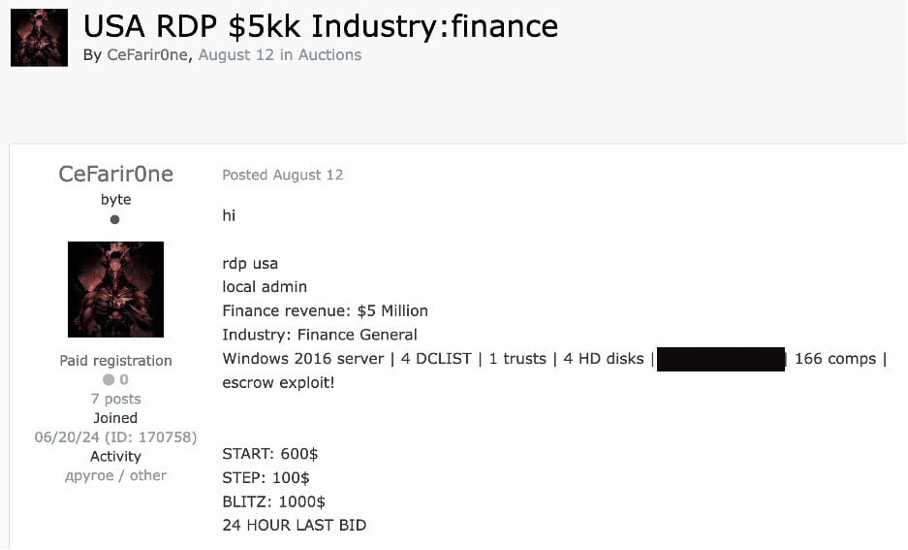

Exemple de pirates informatiques qui vendent des données.

Le Dark Web est souvent le premier endroit où les cybercriminels se rendent pour vendre des données volées, vendre l'accès à des données dérobées ou vendre l'accès à des comptes ou des entreprises compromis. Les entreprises compromises sont des biens de grande valeur et sont à l'origine de la vague de ransomwares que nous observons.

Près de 70 % des attaques par ransomware donnent lieu à des paiements, de sorte que l'accès à une entreprise peut donner lieu à d'autres attaques par ransomware. Avec un taux de paiement aussi élevé, les acteurs de la menace sont fortement incités à monnayer cet accès, car il s'agit d'une vente facile.

En fonction de ce qui est vendu, il peut être présenté à un prix de marché fixe ou vendu aux enchères au plus offrant. Au fil des ans, nous avons découvert que le Dark Web a évolué et est devenu plus efficace et plus simple à utiliser, facilitant les transactions et encourageant davantage le vol de données.

Par exemple, il n'est plus nécessaire d'effectuer des dépôts pour accéder aux places de marché, ce qui élimine un obstacle pour les personnes qui interagissent avec le Dark Web pour la première fois. L'émergence des crypto-monnaies a également facilité l'activité sur le Dark Web car il est plus facile pour les individus de couvrir leurs traces, de masquer leur activité et de rester relativement anonymes.

Même après le démantèlement des principales places de marché, des places de marché à fournisseur unique sont apparues à leur place, devenant une plaque tournante décentralisée de la criminalité qui rendait difficile le suivi et le démantèlement par les services répressifs (LEA - Law Enforcement Agencies). Aujourd'hui, alors que l'activité des LEA est au plus bas, des places de marché consolidées avec des vendeurs validés et contrôlés commencent à apparaître, ce qui permet aux acheteurs de faire plus facilement affaire avec des vendeurs de confiance.

Exemple de place de marché du Dark Web connue sous le nom de Venus Marketplace.

Exemple de la place de marché du Dark Web connue sous le nom de DrugTown.

Toutes ces avancées rendent le vol de données encore plus lucratif, car il est plus facile d'utiliser les places de marché, de vendre des données (ou l'accès à des données) et de rester à l'écart des autorités chargées de la protection des données. C'est devenu tellement facile aujourd'hui que même les pirates les moins qualifiés peuvent prospérer. Ils profitent des cas où des violations de données sont publiées sur des sites Web publics, non cachés, tels que les forums de pirates informatiques. Les données sont éventuellement supprimées lorsque le RGPD est invoqué pour retirer les informations dérobées.

Cependant, les pirates informatiques peuvent facilement s'emparer de ces données gratuitement avant qu'elles ne soient supprimées, et les vendre sur le Dark Web aux côtés de la partie responsable, potentiellement à un prix inférieur. Les informations deviennent ainsi encore plus accessibles aux cybercriminels.

Les données volées sur le Dark Web et leur rôle dans les futures cyberattaques

Une fois que les données volées d'une entreprise se retrouvent sur le Dark Web, elles sont exposées à un grand nombre d'acteurs de la menace qui ont acheté les données ou l'accès à celles-ci. Cela peut conduire à d'autres compromissions et à d'autres attaques telles que :

- La compromission de comptes par le biais d'informations d'identification volées

- Des attaques de type APT via l'accès à des comptes compromis

- Du spearphishing et des attaques de type BEC (Business Email Compromise) par le biais d'informations personnelles volées

- Des vols de fonds via des coordonnées bancaires volées

- Des attaques d'usurpation d'identité par le biais de PII (Personal Identifiable Information)

Les cybercriminels s'affranchissent essentiellement du travail difficile de piratage et de compromission des comptes en achetant des données sur le Dark Web, ce qui explique en partie pourquoi les organisations victimes d'une violation de données sont 67 % plus susceptibles d'être à nouveau attaquées dans l'année qui suit.

Ceci est particulièrement préoccupant lorsqu'il s'agit de combinaisons mot de passe/email provenant d'autres violations de données. Comme les mots de passe sont souvent réutilisés, les acteurs de la menace peuvent prendre des informations d'identification volées à une entreprise et les utiliser dans une autre entreprise avec un certain succès.

Comment les organisations peuvent-elles se protéger contre les fuites de données ?

Pour mieux se protéger, les organisations doivent se concentrer sur deux priorités principales :

- Empêcher qu'une violation de données ne se produise en premier lieu

- Empêcher que les données présentes sur le Dark Web, qu'elles proviennent de la compromission de votre organisation ou de celle d'une autre organisation, ne soient utilisées pour attaquer votre organisation

Pour la première priorité, les outils de détection, de visibilité et de réponse tels que les solutions XDR (Extended Detection and Response) et les services MDR peuvent être utiles. Ils permettent de déterminer si un utilisateur non autorisé a accès à vos systèmes ou à vos données, et de repérer les activités anormales ou suspectes qui peuvent être le signe d'une compromission. Il est essentiel de disposer d'une visibilité complète et exhaustive pour gérer l'ensemble de vos terminaux, systèmes et actifs tout en veillant à ce que vos données soient sécurisées et ne tombent pas entre de mauvaises mains.

L'utilisation de ces outils et de ces fournisseurs contribue grandement à la cyber-résilience. Les pirates qui cherchent à voler des données ou à tirer parti d'informations déjà divulguées sont à la recherche de moyens d'accès faciles. Une organisation qui dispose d'une solution de détection et de réponse robuste est susceptible de dissuader un attaquant moins sophistiqué.

Cependant, aucun responsable de la sécurité ne devrait penser qu'il peut empêcher une violation de données - une meilleure stratégie consiste à supposer qu'elle peut se produire et à agir en conséquence. Cela nous amène à notre deuxième priorité.

Pour éviter que les violations de données passées et futures ne reviennent hanter votre organisation, vous devez être proactif et créatif. L'une des choses les plus importantes que vous puissiez faire est de chiffrer vos informations sensibles. En ce qui concerne les données relatives aux mots de passe, vous devez saler vos mots de passe chiffrés. Cela garantit que même si les données sont exfiltrées, elles sont inutilisables pour les pirates.

Vous pouvez également introduire de fausses informations pour voir où elles peuvent aboutir. Cette opération peut être réalisée à l'aide d'outils automatisés et peut vous alerter d'une compromission active et signaler des acteurs de menace potentiels qui ont votre organisation dans leur ligne de mire. Le fait de voir vos informations apparaître sur le Dark Web est une indication claire que quelque chose a mal tourné et vous permet de rester proactif plutôt que réactif.

La formation à la sensibilisation à la sécurité est également un élément essentiel qui doit faire l'objet d'un effort continu. Même chez Bitdefender, nous organisons une formation annuelle pour tous nos employés. Cette formation aide les employés à maintenir une bonne hygiène de sécurité, à repérer les attaques potentielles telles que le phishing et les attaques d'ingénierie sociale, et à créer une culture de la sécurité qui minimise les négligences et les accidents pouvant conduire à une violation de données.

En fin de compte, la diligence raisonnable la plus efficace nécessite une combinaison d'outils, de solutions et de processus pour prévenir l'exfiltration et minimiser les dommages au cas où les données volées seraient utilisées contre votre organisation.

tags

Auteur

Bitdefender is a cybersecurity leader delivering best-in-class threat prevention, detection, and response solutions worldwide. Guardian over millions of consumer, enterprise, and government environments, Bitdefender is one of the industry’s most trusted experts for eliminating threats, protecting privacy, digital identity and data, and enabling cyber resilience. With deep investments in research and development, Bitdefender Labs discovers hundreds of new threats each minute and validates billions of threat queries daily. The company has pioneered breakthrough innovations in antimalware, IoT security, behavioral analytics, and artificial intelligence and its technology is licensed by more than 180 of the world’s most recognized technology brands. Founded in 2001, Bitdefender has customers in 170+ countries with offices around the world.

Voir toutes les publicationsVous pourriez également aimer

Marque-pages