Les prédictions de cybersécurité de Bitdefender pour 2023

2022, tout comme les années précédentes, n'a pas été une année paisible pour la cybersécurité.

Le groupe de ransomware Conti a menacé de renverser le gouvernement du Costa Rica.

Un autre collectif de cybercriminels, Lapsus$, a perfectionné le vecteur d'attaque par ingénierie sociale et a fait des victimes chez Microsoft, Nvidia, Uber, Globant et plusieurs autres grandes entreprises technologiques, exfiltrant des données sensibles tout au long de l'année.

Les groupes de menaces persistantes avancées (APT) ont continué d'évoluer et de s'adapter, développant des outils sophistiqués sur mesure capables de surmonter même les meilleures défenses.

Parmi les nombreuses industries visées, les pirates ont continué à multiplier les attaques contre les prestataires de soins de santé, affectant des millions de patients dans le monde entier.

L'année a culminé avec la divulgation par le gestionnaire de mots de passe LastPass de détails supplémentaires sur une violation de données antérieure et la confirmation que les pirates ont copié les coffres-forts chiffrés des clients, tandis que The Guardian, l'un des principaux journaux britanniques, a dû fermer ses bureaux en raison d'une attaque par ransomware.

Quelles sont les prévisions de Bitdefender en matière de cybersécurité pour 2023?

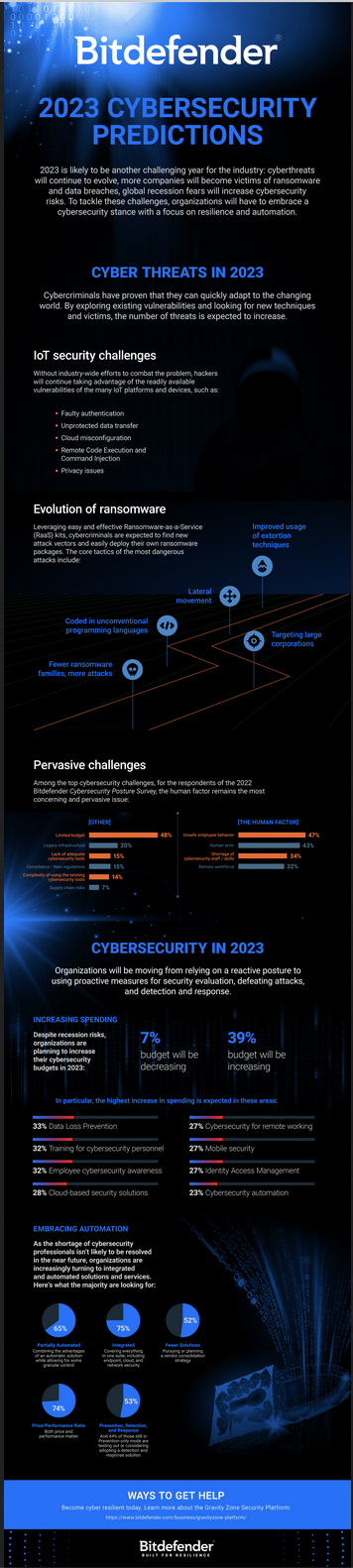

IoT : Plus de vulnérabilités, une atténuation des risques lente

Les cybercriminels continueront à tirer parti des vulnérabilités facilement accessibles des nombreuses plateformes et dispositifs IoT.

L'authentification erronée, le transfert de données non protégé, la mauvaise configuration du cloud, l'exécution de code à distance, les attaques par injection de commande et les problèmes de confidentialité figurent parmi les problèmes de l’IoT les plus courants et les plus persistants qui nécessitent une coopération entre l'industrie des dispositifs IoT et la communauté de la sécurité informatique. Comme cela a été dit lors de la conférence Black Hat de 2022, les chercheurs en sécurité continueront de contacter les fabricants de dispositifs pour leur communiquer les vulnérabilités et les correctifs.

Les principaux fabricants d'appareils pour maisons intelligentes ont par exemple commencé à adopter le protocole Matter. Matter incarne les meilleures pratiques en matière de sécurité, et l'espoir est que la communauté IoT au sens large commence à aller dans le même sens de l'interopérabilité, de la simplicité et d'un ensemble commun de normes de sécurité.

Toutefois, la lenteur actuelle de l'atténuation des risques ne devrait pas s'améliorer radicalement avant que les gouvernements ne mettent en œuvre diverses réglementations, telles que la loi de 2020 sur l'amélioration de la cybersécurité de l'IoT aux États-Unis ou la loi sur la cyberrésilience de l'UE (qui pourrait entrer en vigueur en 2025). Celles-ci introduisent des exigences obligatoires en matière de cybersécurité pour les dispositifs IoT.

Persistance des ransomwares, pilotes et bootloaders malveillants

Les ransomwares vont continuer à sévir sous Windows en particulier. Les derniers vers malveillants se répandent comme une traînée de poudre, tandis que les attaquants peuvent exploiter les kits Ransomware-as-a-Service (RaaS) pour créer et déployer facilement et à moindre coût une multitude de leurs propres variantes.

En 2022, les groupes de ransomwares se sont adaptés à l'évolution du monde, en améliorant les techniques d'extorsion et en changeant le langage de programmation de leur code. BlackCat RaaS, par exemple, a développé des logiciels malveillants en utilisant Rust, considéré comme un langage de programmation plus sûr que C et C++.

En 2023, ces groupes devraient rechercher de nouvelles solutions technologiques, telles que de nouvelles techniques de contournement des points d'entrée ou des logiciels antimalwares.

En particulier, les malwares écrits dans des langages de programmation non conventionnels (pour les cybercriminels) comme Rust, Go ou Swift vont probablement continuer à augmenter. Non seulement cela permet d'éviter la détection et de perturber l'analyse pour les chercheurs en sécurité, mais cela permet aux ransomwares de cibler un plus grand nombre d'utilisateurs sur différents systèmes d'exploitation.

Autre nouveauté inquiétante, les cybercriminels peuvent désormais explorer facilement de puissants bootkits UEFI, tels que BlackLotus. Potentiellement indétectables par les logiciels antivirus, ces bootloaders malveillants étaient associés à des gangs de pirates expérimentés et à des groupes APT, mais ils sont désormais disponibles à la vente pour tout le monde.

Toujours plus de malwares et de campagnes de phishing ciblant les appareils mobiles

Les attaquants continueront de déployer des logiciels malveillants se propageant par des liens reçus par SMS, comme FluBot. À la fois logiciel espion et « banker », il copie et se propage auprès de tous les contacts de la victime et dérobe les informations financières stockées sur le téléphone - ce type de cheval de Troie Android est très difficile à contenir et peut facilement s'adapter à la situation sociale ou politique du moment. Un SMS peut signaler l'échec d'une livraison ou inviter à réduire la facture d'électricité ou à regarder la photo d'un ami.

Alors que l'Ukraine est susceptible de reprendre une grande partie de son territoire aux envahisseurs russes en 2023, les hacktivistes russes devraient riposter en ciblant continuellement les organisations ukrainiennes et occidentales avec des logiciels malveillants. Les groupes APT soutenus par l'État russe sont susceptibles de proposer leurs logiciels malveillants en tant que service à tous les acteurs de la menace intéressés.

La dernière tendance des fausses applications contenant des logiciels espions et des logiciels malveillants, imitant les applications légitimes de Google Play Store, ne faiblira pas. En utilisant des méthodes d'ingénierie sociale en constante évolution auprès de victimes crédules par le biais de la messagerie, des applications de médias sociaux et même des appels vocaux, les cybercriminels continueront à installer facilement des logiciels malveillants destinés à obtenir un accès à distance ou à réaliser des fraudes financières.

L'évolution de la cybersécurité

Comme les attaquants continuent de modifier et de réviser leurs tactiques, la cybersécurité évolue elle aussi.

2022 est l'année où le marché de la cyberassurance a commencé à se renforcer. Les primes ont augmenté et les normes de souscription se sont durcies.

En 2023, le marché devrait continuer à croître, les fournisseurs de cyberassurance mettant en œuvre des contrôles et des capacités de surveillance des systèmes plus appropriés. C'est pourquoi les services managés de détection et de réponse (MDR) s'annoncent comme un outil clé pour aider les organisations à souscrire une couverture pour la nouvelle année.

Dans une tendance similaire, de plus en plus d'organisations vont passer des mécanismes traditionnels de cyberprévention à une approche plus holistique de prévention, de détection et de réponse. Selon l'enquête Bitdefender Cybersecurity Posture Survey de décembre 2022, 53 % des organisations interrogées sont déjà passées à l'approche prévention, détection et réponse. Parmi celles qui se concentrent encore uniquement sur la prévention, 12 % effectuent des tests et 32 % envisagent d'adopter une stratégie de cybersécurité plus proactive dans un avenir proche.

Les équipes de cybersécurité vont continuer à grandir, mais les préoccupations budgétaires et de recrutement vont probablement pousser les organisations à choisir des solutions plus automatisées. Considérez les chiffres : seuls 18 % des répondants à l'enquête Bitdefender disposent d'un personnel dédié à la cybersécurité au sein de leur département informatique. Pour la grande majorité, la cybersécurité reste - et restera - l'une des nombreuses tâches informatiques.

De plus, étant donné que la plupart des banques centrales du monde entier s'inquiètent de l'augmentation du coût de la vie et des risques élevés de récession en 2023, les préoccupations liées aux contraintes budgétaires continueront de croître par rapport aux 48 % actuels, ce qui conduira la majorité à rechercher des solutions de cybersécurité intégrées et partiellement automatisées.

Ces solutions permettent aux organisations de tirer parti de leurs propres ressources et, tout en automatisant certains services, de concentrer et de consolider leurs efforts sur les aspects qui leur importent le plus.

Découvrez-en plus dans notre webinaire dédié aux prédiction de 2023.

tags

Auteur

Bitdefender is a cybersecurity leader delivering best-in-class threat prevention, detection, and response solutions worldwide. Guardian over millions of consumer, enterprise, and government environments, Bitdefender is one of the industry’s most trusted experts for eliminating threats, protecting privacy, digital identity and data, and enabling cyber resilience. With deep investments in research and development, Bitdefender Labs discovers hundreds of new threats each minute and validates billions of threat queries daily. The company has pioneered breakthrough innovations in antimalware, IoT security, behavioral analytics, and artificial intelligence and its technology is licensed by more than 180 of the world’s most recognized technology brands. Founded in 2001, Bitdefender has customers in 170+ countries with offices around the world.

Voir toutes les publicationsVous pourriez également aimer

Marque-pages