De fausses publicités Bitwarden sur Facebook poussent une extension Chrome qui vole des informations

Essai gratuit de 30 jours

Tout au long de l'année 2024, Bitdefender Labs a surveillé de près une série de campagnes de malvertising qui exploitent des plateformes populaires pour diffuser des malwares. Ces campagnes utilisent de fausses publicités pour inciter les utilisateurs à installer des logiciels malveillants déguisés en applications ou mises à jour légitimes.

L'une des campagnes les plus récentes découvertes par Bitdefender Labs concerne une fausse extension Bitwarden annoncée sur la plateforme de médias sociaux de Meta, Facebook. La campagne incite les utilisateurs à installer une extension de navigateur nuisible sous le couvert d'une mise à jour de sécurité.

Les principales conclusions sont les suivantes :

- Exploitation de la plateforme : Les attaquants exploitent la plateforme publicitaire de Facebook pour diffuser des publicités qui semblent légitimes mais qui mènent à un site web malveillant.

- Usurpation de l'identité de marques réputées : La campagne se fait passer pour Bitwarden, un gestionnaire de mots de passe populaire, afin d'instaurer la confiance et de créer un sentiment d'urgence en incitant les utilisateurs à installer une prétendue « mise à jour de sécurité ».

- Cible démographique spécifique : Lancée le 3 novembre 2024, cette campagne cible spécifiquement les consommateurs âgés de 18 à 65 ans en Europe.

- Portée actuelle et potentiel d'expansion mondiale : Les publicités malveillantes ont déjà été diffusées à des milliers d'utilisateurs et pourraient encore s'étendre. Si rien n'est fait, cette campagne pourrait s'étendre à l'échelle mondiale et toucher des utilisateurs du monde entier.

- Utilisation de chaînes de redirection : Les utilisateurs qui cliquent sur ces publicités sont redirigés vers plusieurs sites, pour finalement atterrir sur une page de phishing qui imite le Chrome Web Store officiel afin de masquer l'intention malveillante de la publicité.

- Collecte de données sur des comptes professionnels et personnels : Le logiciel malveillant recueille des données personnelles et cible les comptes professionnels Facebook, ce qui peut entraîner des pertes financières pour les particuliers et les entreprises.

Une fois de plus, cette campagne met en évidence la façon dont les acteurs de la menace exploitent des plateformes de confiance comme Facebook pour inciter les utilisateurs à compromettre leur propre sécurité. En se faisant passer pour un outil fiable et en imitant des notifications de mises à jour urgentes, les cybercriminels accèdent à des informations personnelles et professionnelles précieuses.

Grâce aux recherches menées par Bitdefender Labs, nous comprenons mieux l'évolution des tactiques utilisées dans ce type d'attaques :

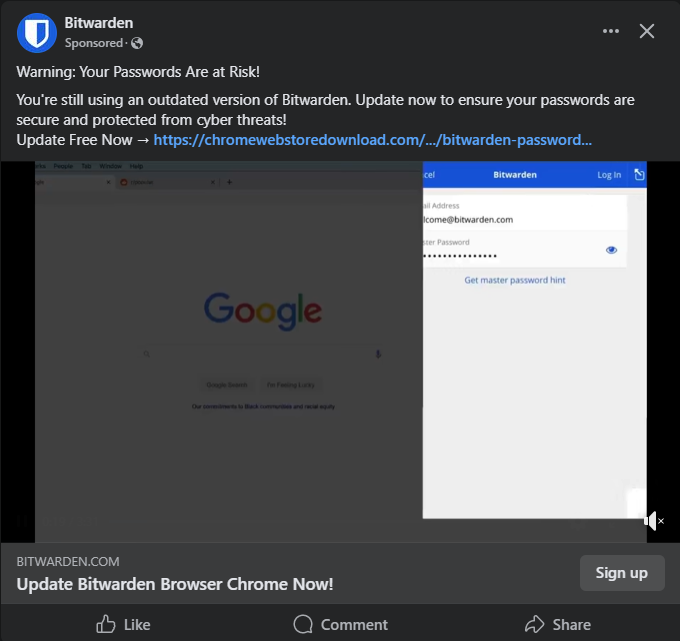

Première étape : de fausses publicités pour attirer les utilisateurs

L'attaque commence par une publicité Facebook trompeuse qui avertit les utilisateurs que leurs mots de passe sont en danger et les incite à mettre à jour leur extension de navigateur Bitwarden. L'annonce semble légitime, utilisant la marque Bitwarden et un langage urgent, tel que « Attention, vos mots de passe sont en danger ! Vos mots de passe sont en danger » pour inciter les utilisateurs à agir.

En cliquant sur la publicité, les utilisateurs accèdent à une fausse page web conçue pour imiter le Chrome Web Store officiel. Lorsque les utilisateurs cliquent sur « Ajouter à Chrome », ils sont redirigés vers un lien Google Drive contenant un fichier zip avec l'extension malveillante. Les attaquants guident les utilisateurs tout au long du processus d'installation de l'extension :

- Dézipper le fichier

- Accéder aux paramètres d'extension de leur navigateur via chrome://extensions

- Activer le mode développeur

- Charger manuellement l'extension décompressée (sideloading).

Cette méthode manipule les utilisateurs pour qu'ils contournent les contrôles de sécurité du navigateur, ce qui permet au logiciel malveillant de s'installer sans être détecté.

Détails de l'extension malveillante : Accès complet et autorisations suspectes

Une fois installée, l'extension malveillante demande des autorisations étendues qui lui permettent d'intercepter et de manipuler les activités en ligne de l'utilisateur. Un examen plus approfondi du fichier manifeste de l'extension révèle des autorisations permettant d'opérer sur tous les sites web, de modifier les requêtes réseau et d'accéder au stockage et aux cookies.

Le script service-worker-loader.js de l'extension lance background.js, le principal composant à l'origine des opérations malveillantes. En outre, popup.js - un script obscurci - se charge lorsque les utilisateurs cliquent sur l'icône de l'extension dans leur navigateur, ce qui lui permet :

- d'accéder aux cookies de https://facebook.com, et plus particulièrement de rechercher le cookie c_user contenant l'identifiant de l'utilisateur de Facebook.

- de manipuler les éléments DOM de la page pour afficher de faux messages de chargement, créant ainsi l'illusion d'actions légitimes.

Travail en arrière-plan : Collecte et exfiltration de données

Le script background.js, qui s'active lors de l'installation, est au cœur de cette attaque.

chrome.runtime.onInstalled.addListener(async details => {

getFacebookCookies();

});

Voici comment il fonctionne :

Récolte de cookies : Lors de l'installation, background.js appelle getFacebookCookies() pour vérifier la présence de cookies Facebook. S'il en trouve, il recueille d'autres données à l'aide de la fonction collectData().

Collecte de données IP et de géolocalisation : L'extension interroge les données IP et de géolocalisation via https://api.ipify.org et https://freeipapi.com.

Extraction des données de Facebook : Par l'intermédiaire de l'API Graph de Facebook, le logiciel malveillant récupère les données de l'utilisateur, notamment :

- des données personnelles telles que l'identifiant et le nom de l'utilisateur

- des informations sur les comptes professionnels et publicitaires

- des informations relatives aux cartes de crédit et à la facturation associées aux comptes publicitaires

Une fois collectées, les données sont envoyées à une URL Google Script, qui fait office de serveur de commande et de contrôle (C2) pour les attaquants. La fonction sendData() gère l'exfiltration des données en encodant et en transmettant les informations sensibles.

Stratégies de détection et de défense

La détection et l'atténuation de cette attaque constituent un défi pour les équipes de cybersécurité, car elle s'appuie sur des plateformes légitimes telles que Facebook et Google Drive. Voici quelques idées de détection pour les professionnels de la sécurité :

Surveiller les autorisations suspectes : les autorisations déclarativesNetRequest et webRequest, associées à l'accès aux cookies, sont des indicateurs forts de logiciels malveillants potentiels.

Signatures comportementales : Les fonctions obscurcies telles que chrome.runtime.onInstalled.addListener et les appels aux API graph.facebook.com peuvent servir d'indicateurs de compromission (IoC).

Conseils de sécurité pour les utilisateurs

Pour vous protéger contre des campagnes de malvertising similaires, suivez ces conseils de sécurité essentiels :

- Vérifiez les mises à jour des extensions : Mettez toujours à jour les extensions directement via les boutiques officielles du navigateur (par exemple, Chrome Web Store) plutôt qu'en cliquant sur des publicités ou des liens de tiers.

- Examinez les publicités et les liens : Méfiez-vous des publicités sponsorisées sur les médias sociaux, en particulier celles qui appellent à une action immédiate ou à des mises à jour d'outils de sécurité.

- Vérifiez les autorisations d'extension : Avant d'installer ou de mettre à jour une extension, vérifiez ses autorisations. Les extensions qui demandent l'accès aux cookies, aux requêtes réseau ou à toutes les données du site web peuvent être malveillantes.

- Activez les fonctions de sécurité : Utilisez les paramètres de sécurité du navigateur, par exemple en désactivant le mode développeur lorsqu'il n'est pas utilisé, pour empêcher le chargement latéral non autorisé d'extensions.

- Signalez les publicités suspectes : Si vous rencontrez des publicités trompeuses ou malveillantes sur les médias sociaux, signalez-les à la plateforme afin d'empêcher la propagation d'attaques similaires.

- Utilisez une solution de sécurité : Protégez-vous des publicités malveillantes et des attaques de phishing en utilisant une solution de sécurité fiable comme Bitdefender Total Security. Une solution de sécurité complète détecte et bloque les liens malveillants, les tentatives de phishing et les extensions de navigateur non autorisées, ajoutant ainsi une couche de protection supplémentaire.

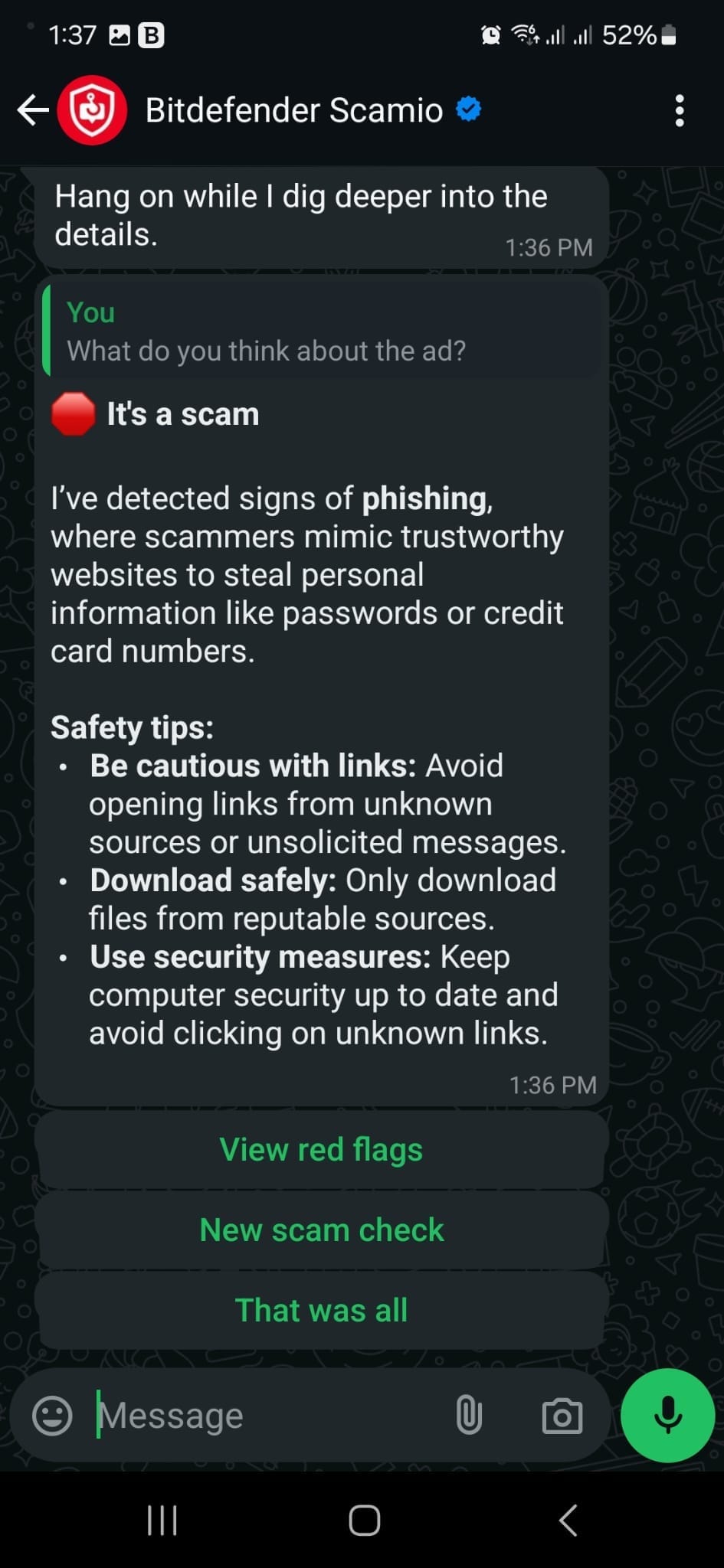

Utilisez Bitdefender Scamio pour éviter les escroqueries et les publicités malveillantes

Bitdefender Scamio est un outil de détection des arnaques indispensable pour les internautes qui veulent éviter les arnaques et les publicités malveillantes lorsqu'ils naviguent ou interagissent sur leurs réseaux sociaux. Scamio est notre détecteur d'arnaques GRATUIT à la demande que vous pouvez utiliser pour vérifier tout lien ou proposition frauduleux que vous voyez en ligne.

Scamio peut analyser n'importe quel texte, message, lien, code QR ou image et vous indiquer s'il s'agit d'une arnaque. Scamio est disponible sur Facebook Messenger, WhatsApp, votre navigateur web et Discord.

Voyons ce que Scamio pense de cette publicité :

En outre, avec le lancement de notre nouveau Scam Copilot, vous pouvez bénéficier d'une protection complète contre les escroqueries sur tous vos appareils, avec un accès à votre conseiller personnel en matière d'escroqueries, des alertes sur les vagues d'escroqueries dans votre région, la détection en temps réel des escroqueries dans vos activités de navigation et une protection contre les escroqueries par accès à distance, entre autres. Les fonctionnalités de Scam Copilot associées à notre protection anti-malware primée sont disponibles dans nos solutions de sécurité tout-en-un.

tags

Auteur

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Voir toutes les publicationsActualités Les + populaires

Dépasser les cybermenaces : Bitdefender et la Scuderia Ferrari HP en 2025

Mars 13, 2025

Les internautes craignent pour leurs économies, mais ne font pas grand-chose pour se défendre

Juillet 01, 2024

Beaucoup de gens notent encore leurs mots de passe importants sur un papier

Juin 10, 2024

1 internaute sur 4 a été confronté à un incident de sécurité au cours de l'année écoulée

Juin 03, 2024

FOLLOW US ON SOCIAL MEDIA

Vous pourriez également aimer

Marque-pages