Non, les pirates n'ont pas de vidéos compromettantes de vous. Ne cédez pas au chantage.

Menacer quelqu'un de diffuser des images et des vidéos capturées à partir d'un appareil infecté est une tactique courante depuis plusieurs années. Le fait que nous soyons encore confrontés à cette affirmation ridicule de la part des pirates signifie qu'elle fonctionne et qu'il y a suffisamment de victimes pour justifier une plus grande prudence.

Auparavant, les cybercriminels et autres pirates informatiques avaient beaucoup plus de facilité à compromettre les appareils, en particulier les ordinateurs. Il était beaucoup plus facile de prendre le contrôle d'une webcam et il s'agissait généralement de tromper les gens en les incitant à installer eux-mêmes le logiciel malveillant.

Ce type de logiciels malveillants est toujours présent, mais les solutions de sécurité sont beaucoup plus répandues. Amener les gens à installer volontairement des logiciels malveillants exige désormais beaucoup d'ingénierie sociale, et les cybercriminels sont susceptibles de consacrer ce temps et ces efforts à des attaques plus lucratives. Par exemple, inciter les gens à installer un cheval de Troie qui donne aux pirates un accès direct aux applications bancaires pourrait être beaucoup plus dommageable.

Il est très difficile de pirater des appareils

Aujourd'hui, il faut des techniques complexes d'ingénierie sociale pour persuader un utilisateur d'installer une application tierce sur Android ou pour inciter un utilisateur d'Apple à fournir ses informations d'identification dans le cadre d'une attaque par hameçonnage.

Ce devrait être la première ligne de défense contre les attaques par lesquelles des criminels prétendent avoir accès à votre appareil. Ce type d'escroquerie porte un nom : la sextorsion.

Le message sous-jacent est simple, et les criminels ne mâchent pas leurs mots. Ils ont installé un logiciel malveillant sur votre appareil, téléphone ou ordinateur (ils ne le précisent pas), et ils vous ont enregistré dans une position compromettante. Ils menacent de divulguer les enregistrements s'ils ne reçoivent pas un paiement, généralement en bitcoins.

Bien entendu, ils ne disposent d'aucun enregistrement de vous et votre appareil n'a pas été compromis. Les criminels savent que ce type d'e-mails peut arriver dans la boîte de réception d'une personne qui ne connaît pas grand-chose à la sécurité et qui ne sait pas que ce que les criminels affirment dans l'e-mail est hautement improbable.

Tenter d'être convaincant

Comme toutes les attaques, les messages de sextorsion ont considérablement évolué au fil des ans. Avant l'avènement d'outils tels que ChatGPT, les textes étaient rédigés dans un anglais approximatif et il était facile de deviner qu'il s'agissait probablement d'une escroquerie.

Malheureusement, les textes sont aujourd'hui très bien écrits, probablement générés à l'aide de ces outils d'IA, ce qui les rend grammaticalement corrects. Utiliser la grammaire pour repérer une escroquerie n'est donc plus une stratégie suffisante.

Une autre tactique qui offre plus de crédibilité aux attaquants consiste à insérer un mot de passe que les victimes potentielles ont utilisé dans le passé. Nos études de marché nous ont appris qu'environ 30 à 40 % des personnes réutilisent le même mot de passe pour plusieurs comptes en ligne. En outre, une grande partie de ces utilisateurs conserveront le même mot de passe même après avoir été informés d'une violation de données.

Le fait de voir son mot de passe mentionné dans un courriel d'une personne menaçant de divulguer ses vidéos privées peut suffire à faire croire aux utilisateurs que les pirates ont effectivement accès à leur appareil.

La vérité est bien plus simple. Les criminels utilisent les mots de passe issus de violations de données pour donner du crédit à leurs courriels, sachant que de nombreux utilisateurs ne s'en apercevront pas.

Protéger sa vie privée contre les escroqueries à la sextorsion

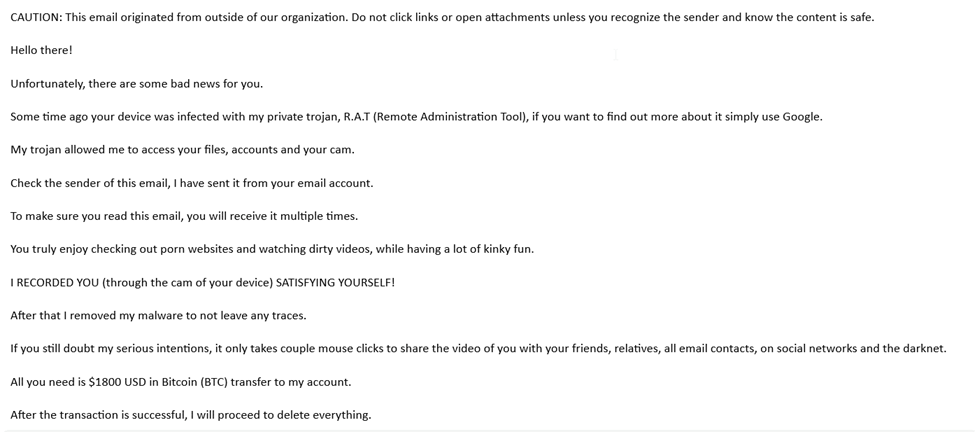

Voici un exemple simple d'un courriel envoyé par un criminel qui prétend avoir des vidéos de vous.

Il demande 1 800 dollars et propose une adresse de portefeuille Bitcoin pour envoyer l'argent, accompagnée d'une promesse de supprimer les fichiers une fois le paiement effectué. Il ne semble pas manquer d'honnêteté.

Il propose également un ultimatum de 3 jours et affirme qu'il sait déjà si vous avez lu son courriel. Le "compte à rebours" a officiellement commencé. Tout cela est faux, bien sûr, mais cela donne un air très officiel.

La première ligne de défense est aussi la plus importante. Le fait que les utilisateurs connaissent l'existence de cette escroquerie leur confère un grand pouvoir. Ils sont faciles à reconnaître et la suppression d'un courriel est une action très rapide.

Certaines entreprises peuvent avoir des filtres dédiés qui peuvent protéger leurs employés, mais qu'en est-il des internautes qui n'ont pas l'avantage d'avoir une messagerie d'entreprise armée jusqu'aux dents ? Heureusement, Bitdefender Premium Security propose une toute nouvelle fonctionnalité nommée E-mail Protection qui s'intègre parfaitement à Gmail et Outlook, indiquant aux utilisateurs si leur courrier électronique est sûr ou non.

Scamio, le meilleur moyen de déterminer s'il s'agit d'une arnaque ou non

Il existe également un troisième moyen de déterminer si un message que vous avez reçu est une arnaque. Il s'agit d'utiliser Scamio, un chatbot gratuit fourni par Bitdefender qui peut être interrogé à l'aide de textes et d'images. Si vous lui envoyez cet e-mail, vous obtiendrez immédiatement un verdict d'arnaque.

Si vous avez l'impression que quelqu'un essaie de vous arnaquer, au lieu de jouer au détective, entamez une conversation avec Scamio. Vous pouvez copier-coller le message, télécharger une image, envoyer un lien ou décrire votre situation. Scamio l'analyse et vous indique s'il est sûr ou non.

tags

Auteur

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Voir toutes les publicationsVous pourriez également aimer

Marque-pages