Un botnet d'objets connectés lance une attaque DDoS massive contre un service de streaming

Essai gratuit de 30 jours

Pouvez-vous lever la main droite et jurer de bonne foi que l’application web que votre société a créée serait capable de traiter 292 000 requêtes par seconde, venant de 402 000 adresses IP différentes ?

Une attaque DDoS (déni de service) de cette ampleur serait difficile à contrer pour de nombreux services, quelle que soit la qualité de leur construction, des pratiques de sécurité suivies, des tests de pénétration auxquels ils avaient survécu.

Eh bien, selon un nouveau rapport d’Imperva, société d’atténuation des attaques DDoS, une entreprise a été la cible d’une telle attaque au début du printemps.

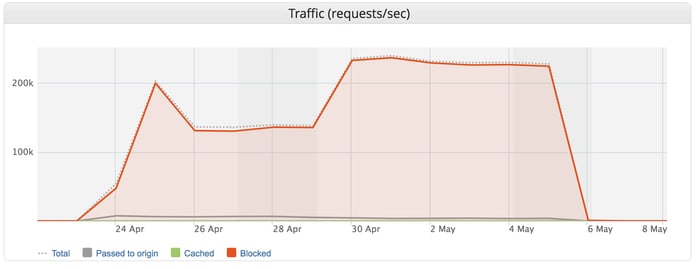

La société, dont le nom n’est pas divulgué, mais qui produirait une application populaire de streaming (diffusion de contenu audio et/ou vidéo en continu), a été victime d’une attaque massive par déni de service de la couche d’application 7 (Application Layer 7 DDoS) à partir de la fin du mois d’avril.

Pendant près de deux semaines, l’attaque DDoS a constamment dépassé 100 000 requêtes par seconde, atteignant un pic de 292 000 requêtes par seconde.

Imperva l’a décrite comme la plus grande attaque DDoS de la couche 7 jamais vue.

Les attaques DDoS de la couche d’application 7 diffèrent des attaques DDoS de la couche réseau qui visent à encombrer la communication entre le site ciblé et le reste d’Internet, en engloutissant le plus de bande passante possible. Au lieu de cela, les attaques DDoS de couche 7 tentent d’imiter le comportement normal d’un utilisateur, en consommant des ressources sur un serveur web en inondant un site web d’un grand nombre de requêtes HTTPS GET / POST.

Un tel trafic peut être difficile à identifier clairement comme malveillant, car il est peu aisé à différencier de l’activité des utilisateurs légitimes.

En conséquence, les attaques DDoS de couche 7 peuvent être plus difficiles à combattre – bien qu’Imperva affirme avoir été en mesure d’atténuer l’attaque et que son client, heureusement, n’a subi aucune interruption dans la diffusion de son service.

Cependant, dans leur enquête sur l’attaque, les chercheurs ont mis le doigt sur des appareils suspects, infectés par une version du malware Mirai.

Mirai a fait les gros titres en 2016, après le lancement d’une attaque DDoS dévastatrice sur le service de noms de domaine Dyn, perturbant l’accès à certains des sites les plus populaires du monde.

Mirai a créé un botnet (un énorme réseau d’appareils infectés -appelés bots ou zombies- et contrôlés à distance par un pirate) en balayant de vastes étendues d’Internet, à la recherche de ports Telnet ouverts, et en tentant d’obtenir l’accès à des appareils via Telnet en essayant tout simplement d’entrer des noms d’utilisateur et des mots de passe faibles.

Avec une triste prévisibilité, il a été démontré que les propriétaires de routeurs IoT et de webcams vulnérables n’avaient pas pris conscience qu’utiliser un nom d’utilisateur et un mot de passe par défaut sur un appareil connecté était à peu près aussi performant qu’aucun mot de passe du tout.

Il ne semble pas que ce soit le botnet original Mirai qui a attaqué la société de streaming en question, mais l’une de ses nombreuses variantes qui ont vu le jour après la mise à disposition du code source de Mirai.

La publication de ce code a simplifié le détournement de caméras de vidéosurveillance, de routeurs et de nombreux autres objets connectés afin de bombarder des sites Web d’attaques, y compris de la dernière attaque DDoS de couche 7.

L’analyse des adresses IP ayant effectué l’attaque a révélé que la grande majorité d’entre elles étaient basées au Brésil.

Dans le but d’éviter les interceptions par les services d’atténuation DDoS, les attaquants ont utilisé un User-Agent légitime afin de singer les requêtes d’une application de streaming légitime.

Et, bien que cela ne soit confirmé à ce jour, on pense que la motivation de l’attaque serait l’accès aux comptes des abonnés en utilisant des techniques de bourrage d’identifiants et de force brute.

Alors que les botnets continuent à être utilisés pour lancer des attaques DDoS préjudiciables, il devient plus important que jamais pour les consommateurs de s’assurer que leurs objets connectés sont correctement sécurisés et à jour.

Vous ne voudriez pas être complice de l’une des plus grandes attaques DDoS de couche 7 de l’histoire, n’est-ce pas ?

tags

Auteur

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Voir toutes les publicationsActualités Les + populaires

Dépasser les cybermenaces : Bitdefender et la Scuderia Ferrari HP en 2025

Mars 13, 2025

Les internautes craignent pour leurs économies, mais ne font pas grand-chose pour se défendre

Juillet 01, 2024

Beaucoup de gens notent encore leurs mots de passe importants sur un papier

Juin 10, 2024

1 internaute sur 4 a été confronté à un incident de sécurité au cours de l'année écoulée

Juin 03, 2024

FOLLOW US ON SOCIAL MEDIA

Vous pourriez également aimer

Marque-pages