Bitdefender erkennt Pegasus, die gefährlichste mobile Spyware der Welt

Erkennt Bitdefender Pegasus, die gefährlichste mobile Spyware?

Ja, Bitdefender erkennt Pegasus, das von der NSO Group erstellt wurde, und schützt vor den neuesten Pegasus-Versionen, die entwickelt wurden, um sogar iPhones mit aktuellen iOS-Versionen zu hacken – bis zu iOS 14.6.

Die Anti-Malware-Engines von Bitdefender haben bereits 2017 die erste Form von Pegasus-Spyware identifiziert. Im Laufe der Jahre wurden die Anti-Malware-Signaturen von Bitdefender ständig aktualisiert, um mit neuen Formen von Pegasus-Spyware Schritt zu halten. Hier bei Bitdefender kennen wir die neuesten Bedrohungen.

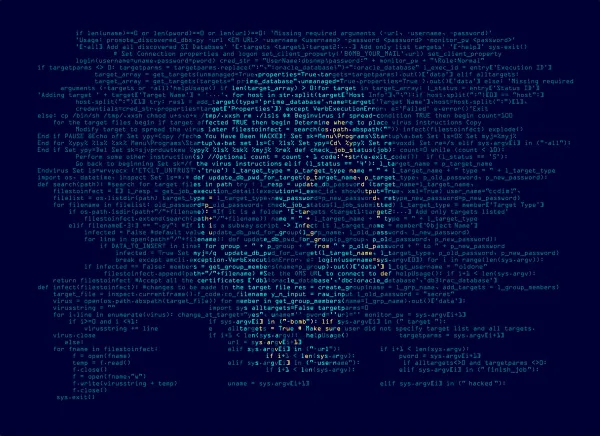

Was ist Pegasus-Spyware und wie infiziert sie Smartphones?

Pegasus ist die fortschrittlichste iOS-, iPadOS- und Android-Malware, die jemals in der Praxis entdeckt wurde. Es nutzt Zero-Day-Schwachstellen in beliebten Anwendungen wie WhatsApp, iMessage, FaceTime aus, um Smartphones zu infizieren. Diese ausgeklügelte Technik ermöglicht es, Geräte zu kompromittieren, ohne dass der Benutzer auf einen infizierten Link klickt oder entsprechende Maßnahmen ergreift.

Pegasus ist äußerst vielseitig und in der Lage, Kommunikationen zu schnüffeln, Nachrichten zu stehlen und Anrufaufzeichnungen aus Instant Messaging wie WhatsApp, Facebook, Twitter, Skype und Gmail zu erstellen. Es enthält auch Key-Logging und Funktionen zum Erstellen von Screenshots. es kann sogar die Kontrolle über die Kamera und das Mikrofon des Telefons übernehmen. Es wird geschätzt, dass etwa drei Dutzend speziell ausgewählte Personen in Ländern wie Israel, Georgien, Mexiko, der Türkei, den Vereinigten Arabischen Emiraten und anderen von dieser Malware angegriffen wurden.

Wie schütze ich mein Smartphone und Tablet vor Pegasus?

Pegasus ist eine eindringliche Erinnerung daran, wie böswillige Parteien die Flexibilität der Android- und iOS-Betriebssysteme nutzen und betrügerische Anwendungen für Überwachung und Überwachung erstellen können. Smartphones „hören“ und „sehen“ fast alles, was wir 24 Stunden am Tag, 7 Tage die Woche tun, während andere Android-Implementierungen wie Smart TVs die intimsten Momente unseres Privatlebens sehen.

Um Ihre Mobilgeräte vor Pegasus zu schützen, installieren Sie Apps nur aus legitimen Quellen, stellen Sie sicher, dass Sie über die neuesten Betriebssystem-Updates und Sicherheitspatches verfügen, aktivieren Sie einen Sperrbildschirm, überprüfen Sie regelmäßig, welche Apps Administratorrechte auf Ihrem Gerät haben, und stellen Sie sicher, dass Sie die Bitdefender Mobile Security-App für iOS bzw. Bitdefender Mobile Security für Android. Denken Sie daran, die Web-Schutz-Funktion in Ihrer Bitdefender-App zu aktivieren, indem Sie auf das Web-Schutz-Symbol in der unteren Navigationsleiste von Bitdefender Mobile Security tippen.

Bemerkenswerte Angriffe der Pegasus-Spyware der NSO Group

Bereits im Jahr 2020 entdeckten Sicherheitsforscher von The Citizen Lab, dass Angreifer einen Zero-Day gegen iOS 13.5.1 implementierten und wahrscheinlich Zugang zu den iPhones von 36 Mitarbeitern hatten, die bei Al Jazeera arbeiten. Zero-Day-Exploits sind normalerweise sehr teuer und Angreifer verwenden sie normalerweise nicht für jeden. Solche Schwachstellen treten bei Angriffen gegen hochwertige Ziele aus einem einfachen Grund auf: Sobald sie entdeckt werden, versuchen die Hardware-Entwickler, den Exploit so schnell wie möglich zu schließen. Im Fall des Al Jazeera-Hack installierten die Angreifer die Pegasus-Spyware der NSO Group, ein Kit, das es dem Benutzer ermöglicht, Geräte aus der Ferne zu überwachen.

Die NSO Group hat sich mit ähnlichen Angriffen einen Namen gemacht, darunter der WhatsApp-Einbruch 2019, der es ihr ermöglichte, mehr als 1.000 Geräte zu infizieren. Jetzt konzentriert sich das Unternehmen mehr auf Zero-Click-Exploits und netzwerkbasierte Angriffe und verkauft seine „Produkte“ an Regierungen und andere interessierte Parteien.

„Für Forscher ist es schwieriger, diese Null-Klick-Angriffe zu verfolgen, da Ziele möglicherweise nichts Verdächtiges auf ihrem Telefon bemerken“, sagte The Citizen Lab in ihrem Bericht. „Selbst wenn sie so etwas wie ‚seltsames‘ Anrufverhalten beobachten, kann das Ereignis vorübergehend sein und keine Spuren auf dem Gerät hinterlassen.“

Genau das ist bei der aktuellen Pegasus-Infektion passiert. Al-Jazeeras Tamer Almisshal glaubte, er sei gehackt worden und erlaubte Sicherheitsforschern, seinen Datenverkehr zu überwachen.

„Die Telefone wurden mit einer Exploit-Kette kompromittiert, die wir KISMET nennen und die einen unsichtbaren Zero-Click-Exploit in iMessage zu beinhalten scheint“, sagten die Forscher. „Im Juli 2020 war KISMET ein Zero-Day gegen mindestens iOS 13.5.1 und konnte Apples damals neuestes iPhone 11 hacken. Basierend auf Protokollen von kompromittierten Telefonen glauben wir, dass Kunden der NSO Group auch KISMET oder ein verwandtes Zero- Click, Zero-Day-Exploit zwischen Oktober und Dezember 2019.

Insgesamt identifizierte The Citizen Lab 36 infizierte Telefone von Al Jazeera-Mitarbeitern, aber die Infektionen kamen von vier verschiedenen Betreibern, MONARCHY, SNEAKY KESTREL, CENTER-1 und CENTER-2. Es ist schwierig, die Betreiber zu lokalisieren, aber die Gruppe sagt mit mittlerer Zuversicht, dass SNEAKY KESTREL im Auftrag der VAE und MONARCHY im Auftrag Saudi-Arabiens handelte.

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Nur wenige Menschen sehen sich als Ziel von Cyberkriminellen, zeigt Bitdefender-Studie

Juli 12, 2024

Internetnutzer fürchten, dass Betrüger ihre Ersparnisse stehlen, tun aber wenig, um sich zu schützen

Juli 01, 2024

Die meisten Menschen schreiben wichtige Passwörter immer noch auf

Juni 10, 2024

1 von 4 Verbrauchern war im letzten Jahr mit einem Sicherheitsvorfall konfrontiert, zeigt der Bitdefender-Bericht

Juni 03, 2024

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks