Erneute Locky-Virenwelle – ist das Necurs-Botnetz wieder da?

„Nach einer wochenlangen Ruhephase kursieren plötzlich wieder deutlich mehr mit Ransomware infizierte E-Mails“, so der erfahrene Antispam Researcher Adrian Miron. „Wir vermuten, dass dies mit dem erneuten Auftauchen von Necurs zusammenhängen könnte.“

Das Necurs-Botnetz, eines der größten und belastbarsten illegalen Botnetze überhaupt, hat angeblich mit einer optimierten Version der Ransomware Locky sowie anderen Bedrohungen ein Comeback gestartet.

Necurs ist ein hybrides Peer-to-Peer-Botnetz mit insgesamt rund 1.700.000 infizierten Computern. Bis zum 1. Juni war es eines der aktivsten Botnetze, das über Millionen von Bots eine Flut von Spam-E-Mails in Umlauf brachte. Aber um den 31. Mai herum gingen die C&C-Server von Necurs offline und der Datenverkehr nahm deutlich ab.

„Der bösartige Datenverkehr ist inzwischen stark zurückgegangen“, ließ zu der Zeit Motherboard verlauten. „Locky ist spurlos verschwunden.“ Mehr oder weniger zufällig berichtete der russische Geheimdienst FSB zeitgleich von der Festnahme einer Gruppe von rund 50 Hackern, die mithilfe des Trojaners Lurk mehr als 1,7 Milliarden Rubel (25,33 Millionen US-$) von russischen Institutionen und Banken stehlen konnten.

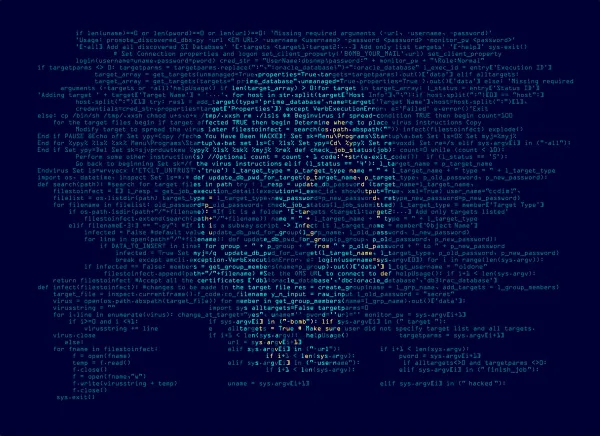

Die Mehrheit der von Bitdefender identifizierten E-Mails ist an Mitarbeiter verschiedener weltweit agierender Unternehmen gerichtet, etwa Baufirmen, Online-Fotoarchive und Lebensmittelmärkte. Die Nachrichten sind als vom Geschäftsführer versandte Berichte geta. Im Anhang verbirgt sich eine .zip-Datei, mit der eine ausgefeiltere Version von Locky heruntergeladen wird. Die Payload wird über JavaScript-Anhänge eingeschleust.

Ende Mai wurde Locky um einen neuen Loader mit neuartigen Tricks ergänzt, die Analysen erschweren, so Analysten von Proofpoint. Bei einer der Techniken sind virtuelle Maschinen (VMs) mit mangelhaft gepflegten realistischen Werten des Prozessor-Zeitstempelzählers das Ziel. Die Malware vergleicht die zum Laden bestimmter Windows-Funktionen im Betriebssystem benötigte Zeit mit entsprechenden Werten für eine virtuelle Umgebung und kann so feststellen, ob sie in einer virtuellen Umgebung ausgeführt wird.

Bitdefender erkennt und blockiert diese Bedrohung als Gen:Variant.Locky.15.

rn

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Nur wenige Menschen sehen sich als Ziel von Cyberkriminellen, zeigt Bitdefender-Studie

Juli 12, 2024

Internetnutzer fürchten, dass Betrüger ihre Ersparnisse stehlen, tun aber wenig, um sich zu schützen

Juli 01, 2024

Die meisten Menschen schreiben wichtige Passwörter immer noch auf

Juni 10, 2024

1 von 4 Verbrauchern war im letzten Jahr mit einem Sicherheitsvorfall konfrontiert, zeigt der Bitdefender-Bericht

Juni 03, 2024

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks