Fehlerhafte DNS-Auflösung in der glibc-Bibliothek für Linux-Schwachstelle verantwortlich

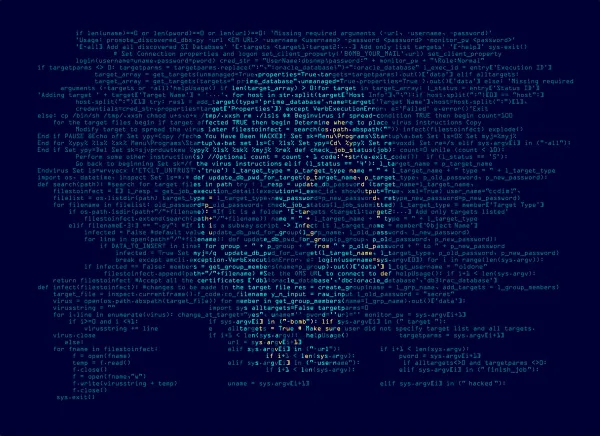

Verursacht wird das Problem durch einen Pufferüberlauf, der wiederum durch einen manipulierten DNS-Server erzeugt werden kann, der bei Lookup-Anforderungen zu viele Informationen übermittelt. So kann eine manipulierter DNS-Server UDP- und TCP-Antworten übermitteln, die mehr als 2048 Bytes lang sind, und so den Zielspeicher mit Code überfluten.

„Erste Untersuchungen haben gezeigt, dass das Problem alle glibc-Versionen seit 2.9 betrifft“, so Google in seinem englischsprachigen Blog. „Ein Update sollte jedoch auch für ältere Versionen durchgeführt werden. Wird die Schwachstelle entdeckt, sollten die Betreiber die notwendigen Schritte einleiten, um das Risiko eines Angriffs zu minimieren.“

Eine Möglichkeit zur Ausnutzung dieser Schwachstelle wären zum Beispiel Spearphishing-Angriffe. Hierbei könnten Opfer durch die Verbreitung entsprechend manipulierter URLs auf die gefährlichen DNS-Server geleitet werden. Sicherheitsexperten sind sich jedoch einig, dass man diese Schwachstelle ebenso mit so genannten Man-in-the-Middle-Angriffen oder über vom Angreifer kontrollierte Domain-Namen ausnutzen könnte.

„Die Vektoren, die diesen Pufferüberlauf auslösen, sind weit verbreitet und umfassen unter anderem ssh, sudo und curl“, so Google. „Wir sind sicher, dass es sehr vielfältige Möglichkeiten zur Ausnutzung dieser Schwachstelle gibt, haben aber darauf verzichtet, diese Vektoren aufzuzählen.“

Alle technischen Details zu dieser Schwachstelle erhalten Sie in der CVE-2015-7547, die bereits 2015 veröffentlicht wurde. Der neueste Patch sollte unbedingt installiert werden, um das Problem zu beheben und Sicherheitsvorfälle im Zusammenhang mit dieser Schwachstelle zu verhindern.

rn

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Nur wenige Menschen sehen sich als Ziel von Cyberkriminellen, zeigt Bitdefender-Studie

Juli 12, 2024

Internetnutzer fürchten, dass Betrüger ihre Ersparnisse stehlen, tun aber wenig, um sich zu schützen

Juli 01, 2024

Die meisten Menschen schreiben wichtige Passwörter immer noch auf

Juni 10, 2024

1 von 4 Verbrauchern war im letzten Jahr mit einem Sicherheitsvorfall konfrontiert, zeigt der Bitdefender-Bericht

Juni 03, 2024

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks