Gefälschte Netflix- und Nintendo-Werbung stiehlt Ihre sensiblen Daten

Bitdefender Labs verfolgt Malvertising (bösartige Werbekampagnen) seit Jahren und analysiert, wie Cyberkriminelle diese Taktiken nutzen, um Internetnutzer auf der ganzen Welt anzusprechen. Unsere jüngsten Untersuchungen beziehen sich auf eine immer größer werdende Kampagne, die die Werbeplattform von Meta nutzt, um die Malware SYS01 InfoStealer zu verbreiten.

Das Ausmaß und die Raffinesse dieser Malvertising-Kampagne zeigen, wie weit Cyberkriminelle bei der Nutzung von Werbeanzeigen zu ihren Gunsten gekommen sind.

Wichtigste Erkenntnisse :

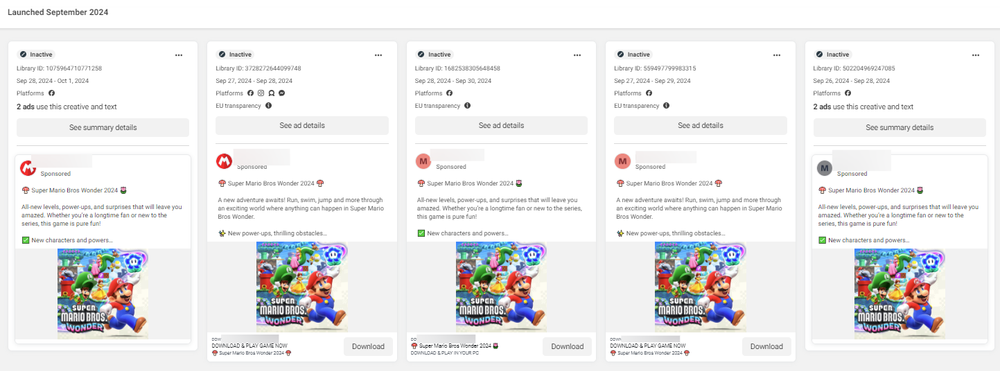

- Ein permanenter Angriff : Die bösartige Werbekampagne, die seit mindestens einem Monat auf den Meta-Plattformen (Facebook, Instagram, Whatsapp) ihr Unwesen treibt, entwickelt sich ständig weiter und jeden Tag tauchen neue Werbeanzeigen auf. Die Malware SYS01 InfoStealer ist zur zentralen Waffe dieser Kampagne geworden, die Opfer auf mehreren Plattformen effektiv anvisiert.

- Verbreitung von ElectronJs und Ausweitung des Identitätsdiebstahls: Im Vergleich zu früheren Malvertising-Kampagnen wird die SYS01-Malware nun über eine ElectronJs-Anwendung verbreitet. Um ihre Reichweite zu maximieren, haben die Bedrohungsakteure damit begonnen, sich als eine Vielzahl bekannter Software-Tools auszugeben, wodurch die Wahrscheinlichkeit steigt, eine breitere Nutzerbasis anzusprechen.

- Intensive Nutzung bösartiger Domains : Die Malvertising-Kampagne stützt sich auf fast 100 bösartige Domains, die nicht nur zur Verteilung der Malware, sondern auch für Live-Command-and-Control (C2)-Operationen genutzt werden, sodass die Bedrohungsakteure den Angriff in Echtzeit steuern können.

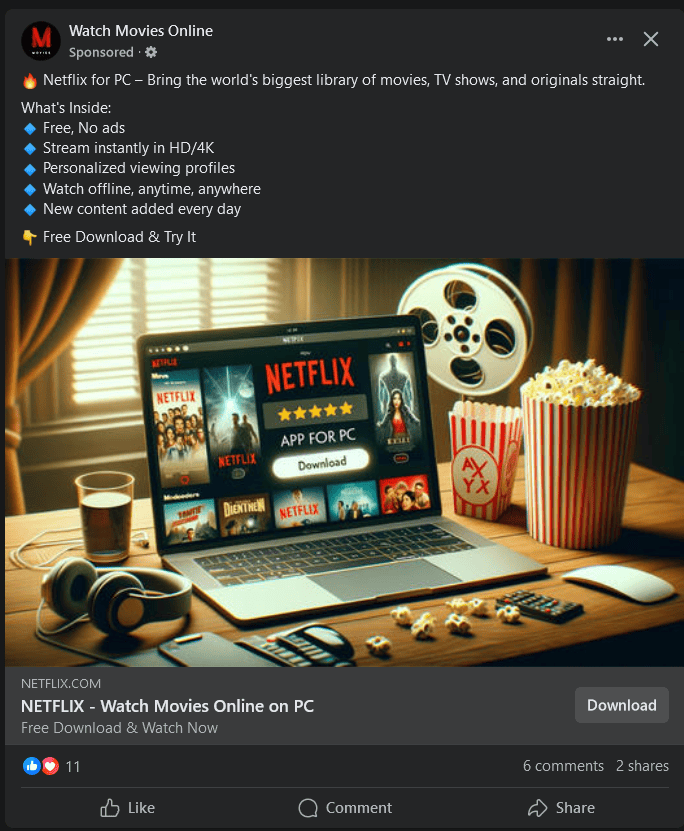

- Massiver Diebstahl von Markenidentitäten: Die Hacker hinter der Kampagne nutzen vertrauenswürdige Marken, um ihre Reichweite zu vergrößern. Die Forscher von Bitdefender Labs haben festgestellt, dass Hunderte von Werbeanzeigen, die beliebte Videobearbeitungssoftware wie CapCut, Produktivitätstools wie Office 365, Videostreamingdienste wie Netflix und sogar Videospiele imitieren, verwendet werden, um Benutzer anzulocken. Der groß angelegte Identitätsdiebstahl erhöht die Wahrscheinlichkeit, ein breites Publikum anzusprechen, was die Kampagne sehr effektiv macht.

- Globale Reichweite: Die Reichweite dieses Angriffs ist global, mit Millionen potenzieller Opfer in Regionen wie der EU, Nordamerika, Australien und Asien - insbesondere Männer im Alter von 45 Jahren und älter. Während Meta einige Daten über die Auswirkungen der Werbung innerhalb der EU liefert, gibt es nur wenig Transparenz darüber, wie diese bösartigen Werbeanzeigen Nutzer außerhalb dieser Region, insbesondere in den USA, betreffen.

- Dynamische Ausweichtaktiken: Bedrohungsakteure entwickeln ihre Strategien ständig weiter und passen die bösartigen Payloads fast in Echtzeit an, um nicht entdeckt zu werden. Wenn Antivirenfirmen eine Version der Malware entdecken und blockieren, verbessern die Angreifer ihre Verschleierungsmethoden und starten neue Werbeanzeigen mit aktualisierten Versionen.

Die Kampagne mit bösartiger Werbung

Obwohl Malware, die über Werbeanzeigen in sozialen Netzwerken verbreitet wird, keine Innovation im Cyberspace darstellt, zeichnete sich die im September begonnene Kampagne durch die verteilten Malware-Muster und den generischen Ansatz des Identitätsdiebstahls aus, den die Cyberkriminellen verwendeten. Bitdefender hat bereits Informationsdiebe analysiert, die über Werbeanzeigen verbreitet wurden, die sich als Software für künstliche Intelligenz ausgaben oder „provokative“ Inhalte versprachen.

In der aktuellen Kampagne geben sich die Akteure der Bedrohung als eine Vielzahl von Softwareprodukten aus, die mit Produktivität, Video- oder Fotobearbeitung (Capcut, Canva, Adobe Photoshop), virtuellen privaten Netzwerken (Express VPN, VPN Plus), Streamingdiensten für Filme wie Netflix, Instant-Messaging-Software wie Telegram und sogar Videospielen zu tun haben.

Das Geschäftsmodell der Cyberkriminellen

Der Erfolg dieser Kampagne ist auf ein sehr strukturiertes Geschäftsmodell zurückzuführen, das diese bösartige Operation autonom macht:

Zweckentfremdung von Facebook-Konten, um den Angriff zu befeuern.

Eines der Hauptziele von SYS01InfoStealer ist es, Anmeldeinformationen von Facebook, insbesondere von Facebook-Business-Konten, zu erlangen. Sobald die Angreifer Zugang zu diesen Konten haben, nutzen sie nicht nur die persönlichen Daten aus; sie verwenden die gekaperten Konten auch, um weitere bösartige Werbung zu starten.

Indem sie über kompromittierte Konten auf die Werbetools von Facebook zugreifen, können Cyberkriminelle in großem Stil neue bösartige Werbeanzeigen erstellen, ohne Verdacht zu erregen. Durch die Verwendung legitimer Facebook-Business-Konten wirken die Werbeanzeigen glaubwürdiger und umgehen die üblichen Sicherheitsfilter. Dadurch kann sich der Angriff weiter verbreiten und mit jeder neuen Welle von Werbeanzeigen mehr Opfer erreichen.

Das Ausmaß des Angriffs

Die gekaperten Facebook-Konten dienen als Basis für die Ausweitung der gesamten Operation. Jedes kompromittierte Konto kann wiederverwendet werden, um weitere bösartige Werbeanzeigen zu bewerben, wodurch die Reichweite der Kampagne vergrößert wird, ohne dass die Hacker selbst neue Facebook-Konten erstellen müssen. Dies ist eine kostengünstige und schnelle Möglichkeit, regelmäßig Verkehr zu bösartigen Downloads zu lenken. Malvertising ist nicht nur profitabel - es ermöglicht den Bedrohungsakteuren auch, unter dem Radar zu bleiben und sich nicht auf herkömmliche oder offensichtliche Methoden zur Kompromittierung von Konten zu verlassen, wie z. B. Phishing-Kampagnen per E-Mail.

Einnahmen und Datendiebstahl

Neben der Verwendung der gekaperten Konten zur Finanzierung und Förderung ihrer Kampagnen können Cyberkriminelle die gestohlenen Anmeldeinformationen auch zu Geld machen, indem sie sie auf geheimen Marktplätzen verkaufen, wobei Facebook-Business-Konten einen hohen Wert haben. Gestohlene persönliche Informationen, einschließlich Anmeldedaten, Finanzinformationen und Sicherheitstoken, können an andere böswillige Akteure verkauft werden, die versuchen könnten, sie zur Befeuerung von Identitätsdiebstahlverbrechen und anderen Angriffen zu verwenden, wodurch jedes neue Opfer zu einer Einnahmequelle wird.

Indikatoren für Kompromittierung

Domains, auf denen Malware gehostet wird.

hxxps://krouki.com

hxxps://kimiclass.com

hxxps://goodsuccessmedia.com

hxxps://wegoodmedia.com

hxxps://socialworldmedia.com

hxxps://superpackmedia.com

hxxps://wegoodmedia.com

hxxps://eviralmedia.com

hxxps://gerymedia.com

hxxps://wakomedia.com

C2-Domains

hxxps://musament.top

hxxps://enorgutic.top

hxxps://untratem.top

hxxps://matcrogir.top

hxxps://ubrosive.top

hxxps://wrust.top

hxxps://lucielarouche.com

hxxps://ostimatu.top

Hinweis: Dies ist nur eine kurze Liste von CIOs, die mit der SYS01-Kampagne in Verbindung stehen.

Eine vollständige und aktualisierte Liste der Kompromittierungsindikatoren ist für Benutzer von Bitdefender Advanced Threat Intelligence hier verfügbar.

Wie kann man sich schützen?

Untersuchen Sie die Werbung: Seien Sie vorsichtig, wenn Sie auf Werbung klicken, die kostenlose Downloads anbietet oder zu gut klingt, um wahr zu sein, selbst auf vertrauenswürdigen Plattformen wie Meta. Überprüfen Sie immer die Quelle, bevor Sie eine Software herunterladen.

Verwenden Sie nur offizielle Quellen: Laden Sie Software immer direkt von der offiziellen Website herunter und nicht über Plattformen von Drittanbietern oder Filesharing-Dienste.

Installieren Sie Sicherheitssoftware und halten Sie sie auf dem neuesten Stand: Installieren Sie zuverlässige Sicherheitssoftware und halten Sie sie auf dem neuesten Stand. Entscheiden Sie sich für Sicherheitslösungen, die in der Lage sind, skalierbare Bedrohungen wie SYS01 zu erkennen.

Aktivieren Sie die Zwei-Faktor-Authentifizierung (2FA): Vergewissern Sie sich, dass die Zwei-Faktor-Authentifizierung für Ihr Facebook-Konto aktiviert ist, insbesondere wenn Sie es für geschäftliche Zwecke nutzen. Dies fügt eine zusätzliche Sicherheitsebene hinzu, falls deine Anmeldeinformationen kompromittiert werden sollten.

Überwachen Sie Ihre Facebook-Geschäftskonten: Überprüfen Sie Ihre Geschäftskonten regelmäßig auf unbefugten Zugriff oder verdächtige Aktivitäten. Wenn Sie ein ungewöhnliches Verhalten feststellen, melden Sie es umgehend Facebook und ändern Sie Ihre Anmeldedaten.

Genießen Sie umfassenden Schutz auf allen Geräten.

Der mehrschichtige Komplettschutz von Bitdefender schützt Sie vor allen Arten von Cyberbedrohungen, von Viren, Malware, Spyware und Ransomware bis hin zu den raffiniertesten Phishing-Angriffen.

Unsere Lösungen können Sie hier einsehen.

Wenn Sie glauben, dass jemand versucht, Sie zu betrügen, oder wenn Ihnen eine Website verdächtig vorkommt, überprüfen Sie sie mit Scamio, unserem kostenlosen KI-basierten Dienst zur Erkennung von Betrügereien. Senden Sie Ihre Texte, Nachrichten, Links, QR-Codes oder Bilder an Scamio, der sie analysiert, um festzustellen, ob sie Teil eines Betrugs sind. Scamio ist kostenlos und steht für Facebook Messenger, WhatsApp, Ihren Webbrowser und Discord zur Verfügung.

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Cyberbedrohungen zuvorkommen: Bitdefender zusammen mit Scuderia Ferrari HP im Jahr 2025

März 13, 2025

Nur wenige Menschen sehen sich als Ziel von Cyberkriminellen, zeigt Bitdefender-Studie

Juli 12, 2024

Internetnutzer fürchten, dass Betrüger ihre Ersparnisse stehlen, tun aber wenig, um sich zu schützen

Juli 01, 2024

Die meisten Menschen schreiben wichtige Passwörter immer noch auf

Juni 10, 2024

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks