Nein, die Angreifer haben keine kompromittierenden Videos von Ihnen. Geben Sie ihnen kein Erpressungsgeld.

Jemandem mit der Veröffentlichung von Bildern und Videos zu drohen, die von einem infizierten Gerät aufgenommen wurden, ist seit Jahren eine gängige Taktik von Kriminellen. Man sollte meinen, dass es keine Chance gibt, dass jemand das tatsächlich glaubt. Die Tatsache, dass wir es immer noch mit dieser lächerlichen Behauptung von Kriminellen zu tun haben, bedeutet, dass sie funktioniert und dass es genug Opfer gibt, um mehr Vorsicht walten zu lassen.

Vor langer Zeit war es für Kriminelle und Hacker sehr viel einfacher, Geräte, insbesondere Computer, zu kompromittieren. Es war viel einfacher, die Kontrolle über eine Webcam zu erlangen, und in der Regel musste man die Leute dazu bringen, die Malware selbst zu installieren.

Fairerweise muss man sagen, dass es diese Art von Malware immer noch gibt, aber die Sicherheitslösungen sind viel weiter verbreitet. Um Menschen dazu zu bringen, Malware freiwillig zu installieren, ist heute viel Social Engineering erforderlich, und die Kriminellen nutzen die Zeit und den Aufwand wahrscheinlich für lukrativere Angriffe. Wenn man beispielsweise Menschen dazu bringt, einen Banking-Trojaner zu installieren, der Hackern direkten Zugriff auf Banking-Apps verschafft, hat man das Potenzial, viel mehr Schaden anzurichten.

Sich in Geräte zu hacken ist wirklich schwer

Im Laufe der Jahre hat sich geändert, wie einfach es ist, ein Gerät zu kompromittieren, ohne dass der Benutzer wissentlich oder unwissentlich daran beteiligt ist. Heute bedarf es komplexer Social-Engineering-Techniken, um einen Benutzer zur Installation einer Drittanbieter-App auf Android zu überreden oder einen Apple-Benutzer dazu zu bringen, seine Anmeldedaten in einem Phishing-Angriff preiszugeben.

Dies sollte die erste Verteidigungslinie gegen Angriffe sein, bei denen Kriminelle vorgeben, Zugriff auf Ihr Gerät zu haben. Diese Art von Betrug hat einen Namen: Sextortion.

Die zugrunde liegende Botschaft ist einfach, und die Kriminellen nehmen kein Blatt vor den Mund. Sie haben Malware auf Ihrem Gerät, Telefon oder Computer installiert (sie geben keine Einzelheiten an), und sie haben Sie in einer kompromittierenden Haltung aufgenommen. Sie drohen damit, die Aufnahmen nur dann zu veröffentlichen, wenn sie keine Zahlung erhalten, normalerweise in Bitcoin.

Natürlich haben sie keine Aufnahmen von Ihnen, und Ihr Gerät wurde nicht kompromittiert. Die Kriminellen wissen, dass diese Art von E-Mails im Posteingang einer Person landen könnte, die nicht viel über Cybersicherheit weiß oder die nicht weiß, dass das, was die Kriminellen in der E-Mail behaupten, höchst unwahrscheinlich ist.

Der Versuch, überzeugend zu sein

Wie alle Angriffe haben sich auch Sextortion-E-Mails im Laufe der Jahre erheblich weiterentwickelt. Vor dem Aufkommen von Tools wie ChatGPT waren die Texte in verstümmeltem Englisch verfasst, und es war leicht zu erkennen, dass es sich wahrscheinlich um einen Betrug handelte.

Leider sind die Texte heute sehr gut geschrieben, wahrscheinlich mit Hilfe solcher Tools erstellt, so dass sie grammatikalisch korrekt sind. Die Verwendung von Grammatik, um einen Betrug zu erkennen, ist keine gültige Strategie mehr.

Eine weitere Taktik, die Angreifern mehr Glaubwürdigkeit verschafft, ist das Einfügen eines Passworts, das die potenziellen Opfer in der Vergangenheit verwendet haben. Wir wissen aus unseren Marktstudien, dass etwa 30 bis 40 Prozent der Menschen dasselbe Passwort für mehrere Online-Konten verwenden. Ein großer Teil dieser Nutzer behält dasselbe Passwort auch dann bei, wenn sie von einer Datenpanne erfahren haben.

Die Erwähnung des Passworts in einer E-Mail von jemandem, der mit der Veröffentlichung privater Videos droht, könnte für die Nutzer ausreichen, um zu glauben, dass die Angreifer tatsächlich Zugriff auf ihr Gerät haben.

Die Wahrheit ist jedoch viel einfacher. Kriminelle nutzen die Passwörter aus Datenschutzverletzungen, um ihrer E-Mail Glaubwürdigkeit zu verleihen, da sie wissen, dass viele Nutzer dies nicht bemerken werden.

Schützen Sie Ihr Privatleben vor Sextortion-Betrug

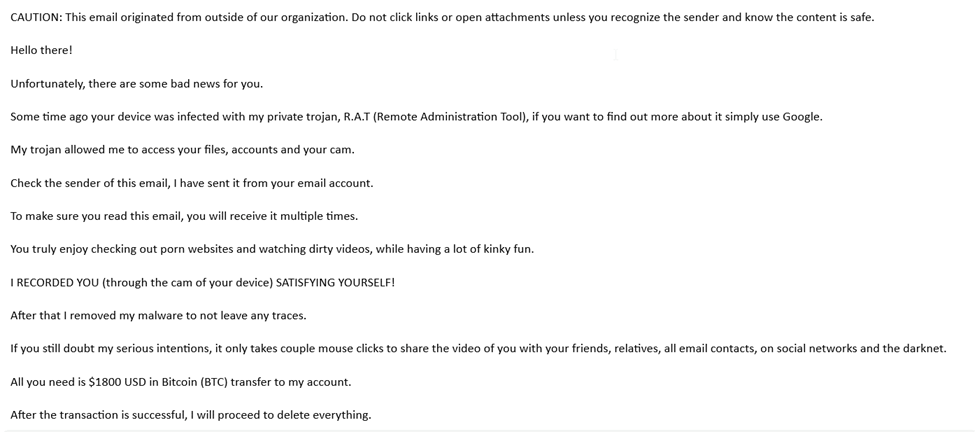

Hier ein einfaches Beispiel für eine E-Mail von einem Kriminellen, der behauptet, Videos von Ihnen zu haben.

Er bittet um 1.800 US-Dollar und bietet eine Bitcoin-Brieftaschenadresse an, um das Geld zu überweisen, verbunden mit dem Versprechen, die Dateien zu löschen, sobald die Zahlung erfolgt ist. Er ist nichts anderes als ehrlich.

Er stellt außerdem ein Ultimatum von drei Tagen und sagt, dass er bereits weiß, ob Sie seine E-Mail gelesen haben. Der "Countdown" hat offiziell begonnen. Das ist natürlich alles nur vorgetäuscht, aber es klingt sehr offiziell.

Die erste Verteidigungslinie ist auch die wichtigste. Wenn die Benutzer von der Existenz dieses Betrugs wissen, haben sie eine große Macht. Sie sind leicht zu erkennen, und das Löschen einer E-Mail ist eine sehr schnelle Aktion.

Einige Unternehmen haben vielleicht spezielle Filter, die Benutzer schützen können, aber was ist mit Benutzern, die nicht den Vorteil einer bis an die Zähne bewaffneten Firmen-E-Mail haben? Glücklicherweise bietet Bitdefender Premium Security eine brandneue Funktion namens E-Mail-Schutz, die sich perfekt in Gmail und Outlook integriert und den Benutzern anzeigt, ob ihre E-Mail sicher ist oder nicht.

Scamio, der beste Weg, um festzustellen, ob es sich um einen Betrug handelt oder nicht

Es gibt noch eine dritte Möglichkeit, um festzustellen, ob es sich bei einer erhaltenen Nachricht um einen Betrug handelt: Scamio, ein kostenloser Chatbot von Bitdefender, der mit Text und Bildern abgefragt werden kann. Wenn Sie ihn mit dieser E-Mail füttern, würde er sofort auf Betrug tippen.

Wenn Sie das Gefühl haben, dass jemand versucht, Sie zu betrügen, sollten Sie nicht Detektiv spielen, sondern eine Unterhaltung mit Scamio beginnen. Sie können die Nachricht kopieren und einfügen, ein Bild hochladen, einen Link senden oder Ihre Situation beschreiben. Scamio analysiert die Nachricht und teilt Ihnen mit, ob sie sicher ist oder nicht.

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Cyberbedrohungen zuvorkommen: Bitdefender zusammen mit Scuderia Ferrari HP im Jahr 2025

März 13, 2025

Nur wenige Menschen sehen sich als Ziel von Cyberkriminellen, zeigt Bitdefender-Studie

Juli 12, 2024

Internetnutzer fürchten, dass Betrüger ihre Ersparnisse stehlen, tun aber wenig, um sich zu schützen

Juli 01, 2024

Die meisten Menschen schreiben wichtige Passwörter immer noch auf

Juni 10, 2024

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks