Neue Facebook-Betrugsmaschen mit gefährlichen Schadroutinen

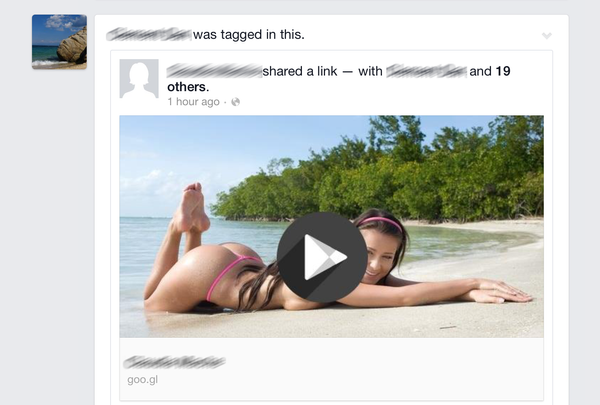

Die Betrugsmasche beginnt mit einem angeblichen Video, in dem gleich mehrere Freunde markiert wurden. Die Anzahl der markierten Freunde liegt immer bei genau 20 und das Video ist jedes Mal ein anderes. Unter dem vermeintlichen Video wird ein goo.gl-Link angezeigt, der bei erfahrenen Nutzern die Alarmglocken läuten lassen sollte, da es sich hierbei um einen Kurz-URL-Dienst handelt, auf dem keinesfalls Videos gehostet werden.

Nutzer, die auf ein entsprechendes Video klicken, werden auf eine externe Seite weitergeleitet. Hier wird ihr Benutzer-Agent (die Kennung von Browser und Betriebssystem) analysiert, damit die Hacker wissen, wohin sie das Opfer weiterleiten müssen. Denn schließlich hätten sie wenig davon, einen Android-Nutzer mit Windows-Malware zu infizieren.

Die Betriebssystemprüfung ist recht gründlich und umfasst Szenarien für verschiedenste Betriebssysteme, so zum Beispiel auch für Android-Smartphones, PlayStation-Konsolen, Medien-Player, intelligente Autos (ja, Sie haben richtig gelesen), Fernseher oder sogar „dumme“ Telefone. Besucht der Nutzer die Seite über einen dieser so genannten „Low-Interaction-Terminals“, wird er an einen betrügerischen SMS-Dienst weitergeleitet, der versucht, ihm einen nutzlosen Premiumdienst für nur €3.00 (exklusive Steuern) anzudrehen. Das Ganze erfolgt über eine Reihe von Weiterleitungen mit Zwischenstopp auf einem überwachungsdienst für mobilen Datenverkehr, der Hackern detaillierte Informationen darüber liefert, wie viele Opfer mit der Betrugsmasche erreicht werden konnten und wie viele davon tatsächlich darauf hereingefallen sind.

Wenn Sie weniger Glück haben (also ein Windows-Nutzer sind), erhalten Sie die Rundumbehandlung: Sie werden auf eine Facebook-Seite weitergeleitet, auf der Sie aufgefordert werden, ein angebliches Flash-Player-Update herunterzuladen, um das Video abspielen zu können. Dieses Video entpuppt sich jedoch als wesentlich „heißer“, als im ursprünglichen Facebook-Beitrag versprochen. Da wir eine familienfreundliche Website betreiben, haben wir weite Teile vorsorglich zensiert.

Lassen Sie uns über die eingesetzte Malware sprechen. Bei der eingeschleusten Schadroutine handelt es sich offensichtlich nicht um ein Flash-Player-Update, sondern um eine SFX-Datei (ein mit WinRar erstelltes, selbstextrahierendes Archiv). Wird sie angeklickt, werden gleich zwei Malware-Bedrohungen installiert: eine unter den Namen install.exe (von Bitdefender als Gen:Variant.Graftor.172986 erkannt) und setup.exe (erkannt als Gen:Variant.Symmi.49919). Bei Ersterem handelt es sich um eine so genannte Generic Backdoor, also eine Hintertür, über die verschiedene weitere schädliche Komponenten installiert werden können. Letzteres ist für die Weiterverbreitung der Betrugsmasche über die Facebook-Konten der betroffenen Opfer zuständig.

Wir konnten drei verschiedene Varianten der Masche zurückverfolgen, sie alle werden offenbar von einem türkischen Cyber-Kriminellen mit dem Namen „schwazback“ betrieben. Auf der betrügerischen Seite (und auf beiden Klonen) eingebettete Echtzeitanalysen zeigen, dass innerhalb nur einer Stunde mehr als 5.000 Menschen dorthin weitergeleitet wurden.

Die Domain, auf der die Schadroutine für diese Facebook-Masche gehostet wird, wurde am Samstag registriert und ist aktuell noch immer aktiv.

Wie können Sie sich vor derartigen Betrugsmaschen schützen?

In erster Linie sollten Sie auf Ihrem PC eine Virenschutzlösung installieren. Und auch wenn Sie dies schon getan haben, sollten Sie nicht unbedingt auf jeden Link klicken, der Ihnen unterkommt. Prüfen Sie sorgfältig, ob Ihre Kontakte derartige Inhalte überhaupt posten würden, und denken Sie immer daran, dass Vorsicht die Mutter der Porzellankiste ist. Darüber hinaus können Sie in Ihren Facebook-Privatsphäre-Einstellungen festlegen, dass Sie Inhalte, in denen Sie markiert wurden, vor der Anzeige in Ihrer Chronik überprüfen möchten. So können Sie die Verbreitung dieser Betrugsmaschen eindämmen, falls Sie selbst zum Opfer werden. Dies ist über die Option zur Chroniküberprüfung in Ihren Facebook-Privatsphäre-Einstellungen möglich.

rn

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Nur wenige Menschen sehen sich als Ziel von Cyberkriminellen, zeigt Bitdefender-Studie

Juli 12, 2024

Internetnutzer fürchten, dass Betrüger ihre Ersparnisse stehlen, tun aber wenig, um sich zu schützen

Juli 01, 2024

Die meisten Menschen schreiben wichtige Passwörter immer noch auf

Juni 10, 2024

1 von 4 Verbrauchern war im letzten Jahr mit einem Sicherheitsvorfall konfrontiert, zeigt der Bitdefender-Bericht

Juni 03, 2024

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks