Schwachstelle in WordPress-Plug-in erlaubt Hackern die Installation von Hintertüren und Einrichtung von Admin-Konten

Die Schwachstelle war in einer Version des AMP for WP – Accelerated Mobile Pages-Plug-ins aufgetaucht, das zum Verkürzen der Seitenladezeiten auf Mobilgeräten eingesetzt wird.

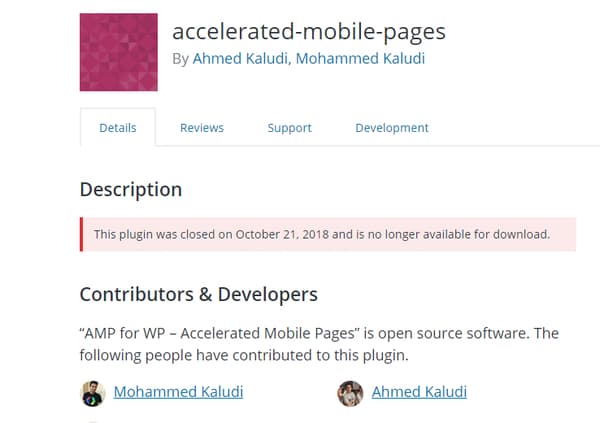

AMP for WP verschwand am 21. Oktober unerklärlicherweise auf dem offiziellen Plug-in-Verzeichnis von WordPress. Den mehr als 100.000 Benutzern wurde lediglich die folgende Meldung angezeigt:

„This plugin was closed on October 21, 2018 and is no longer available for download.”

Einem Update im Blog des Entwicklers konnte man jedoch entnehmen, dass es sich dabei nur um eine vorübergehende Maßnahme handele und dass das Problem in den nächsten Tagen nach dem Schließen einer Sicherheitslücke behoben werde würde.

Außer dem Hinweis, dass sie von Nicht-Administratoren einer Seite ausgenutzt werden könne, konnte man dem Blog-Beitrag jedoch keine weiteren Einzelheiten zu der angesprochenen Sicherheitslücke im Plug-in entnehmen.

In einem offensichtlichen Versuch, ihre Benutzer zu beruhigen, ließen die Entwickler verlautbaren, dass bestehende Benutzer das Plug-in auch weiterhin verwenden könnten, während sie an einer Lösung des Problems arbeiten.

Hm. Ein Plug-in ist anfällig für Angriffe, soll aber weiter genutzt werden? Für mich hört sich das nicht gerade nach einem guten Rat an.

Sicherheitsforscher von WebARX machten letzte Woche weitere Details zu dem Problem öffentlich, nachdem endlich eine überarbeitete Version des Plug-ins veröffentlicht worden war.

Dabei erläuterten die Forscher, dass es die Schwachstellen in AMP for WP auch nicht autorisierten Benutzern möglich machten, beliebige Plug-in-Optionen zu ändern und sogar Schadcode auf die Seiten der betroffenen Website einzuschleusen (z. B. in Form von Malwaretising oder Cryptomining-Code).

Als wäre es nicht schon schlimm genug, dass es diese Schwachstelle überhaupt gibt, haben Sicherheitsforscher von Wordfence jetzt auch noch Belege für eine aktive Ausnutzung in Kombination mit einer XSS-Sicherheitslücke (Cross-Site-Scripting) gefunden, bei der neue Administratorkonten mit dem Namen „supportuuser“ angelegt werden (wobei es natürlich möglich ist, das bei einem Angriff jederzeit auf andere Kontonamen umgeschwenkt wird).

Falls Ihre Website eine selbst gehostete Version von WordPress betreibt, dann ist es wichtig, dass sie – und alle Plugins von Drittanbietern – immer auf dem neuesten Stand gehalten wird. Zum Zeitpunkt dieses Artikels war Version 0.9.97.20 die neueste Version von AMP for WP.

Eine WordPress-Site selbst zu hosten hat durchaus seine Vorteile. Der größte Nachteil liegt aber darin, dass Sie selbst in der Pflicht sind, sie mit den aktuellen Patches und Updates auf dem neuesten Stand zu halten (oder sich einen Dienstleister für das WordPress-Hosting zu suchen, der bereit ist, diese Aufgabe für Sie zu übernehmen). In der Software selbst und in ihren vielen tausend Drittanbieter-Plug-ins werden immer wieder neue Schwachstellen gefunden – Sie können es sich also nicht erlauben, das Thema einfach zu ignorieren.

Mein Rat? Automatische Updates sollten wenn möglich immer aktiviert sein.

Ohne die nötige Sorgfalt kann eine selbst gehostete WordPress-Website zur leichten Beute für Hacker werden. Am Ende stehen Ihr guter Ruf und die Sicherheit Ihrer Website-Besucher auf dem Spiel, während Hacker kräftig abkassieren.

rn

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Nur wenige Menschen sehen sich als Ziel von Cyberkriminellen, zeigt Bitdefender-Studie

Juli 12, 2024

Internetnutzer fürchten, dass Betrüger ihre Ersparnisse stehlen, tun aber wenig, um sich zu schützen

Juli 01, 2024

Die meisten Menschen schreiben wichtige Passwörter immer noch auf

Juni 10, 2024

1 von 4 Verbrauchern war im letzten Jahr mit einem Sicherheitsvorfall konfrontiert, zeigt der Bitdefender-Bericht

Juni 03, 2024

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks