Tor-Netzwerk: Bedrohungsakteure kapern über 25 % aller Relais

Unbekannte haben die Kontrolle über mehr als ein Viertel aller Relais im Tor-Netzwerk übernommen, unter anderem, um auf diesem Wege Man-in-the-Middle-Angriffe zu starten und Bitcoin-Adressen ins Visier zu nehmen.

Tor ist eine Software, mit der Benutzer ihren Netzwerkdatenverkehr verschleiern können, indem sie ihn automatisch durch zahlreiche, von Freiwilligen betriebene Relais in aller Welt umleiten. Da der Datenverkehr in aller Regel verschlüsselt ist, lohnt sich ein Abfangen nicht wirklich, aber in diesem Fall sind die Angreifer subtiler vorgegangen.

Der Sicherheitsforscher „nusenu“ hat eine umfangreiche Analyse der Vorgehensweisen der Bedrohungsakteure im Jahr 2021 veröffentlicht und geht davon, dass es sich vermutlich um die bis dato schwerwiegendste Kompromittierung der Relais handelt, die nach einer vorsichtigen Schätzung rund 27 Prozent der Relais im Tor-Netzwerk betrifft.

Eines der von dem Sicherheitsforscher aufgedeckten Probleme ergibt sich aus der Art und Weise, wie der Tor-Browser unsichere Links behandelt. Anders als man vielleicht erwarten würde, beschränkt sich der Tor-Browser nicht auf HTTPS, sondern zeigt auch HTTP-Seiten an. Die Anzeige von Websites in Klartext ist jedoch eine wahre Goldgrube für Angreifer auf der Suche nach gewinnbringenden Daten.

Der Sicherheitsforscher weist aber auch darauf hin, dass die genaue Art der Angriffe abgesehen von einigen wenigen Ausnahmen auch weiterhin ungeklärt bleibt.

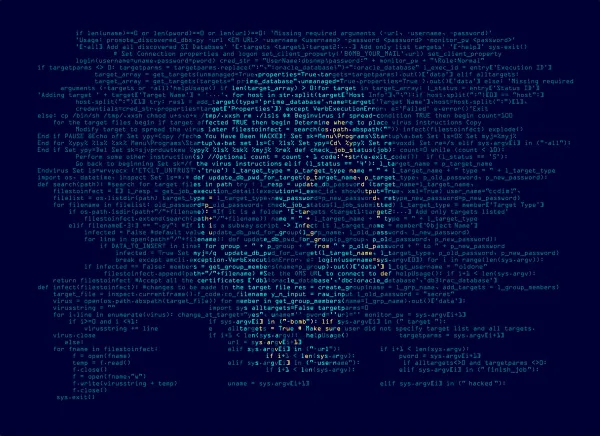

„mitmproxy-, sslstrip-, Bitcoin Address Rewrite- und Download Modification-Angriffe sind uns bereits bekannt, wir können aber andere Arten von Angriffen nicht ausschließen. Stellen Sie sich vor, ein Angreifer nutzt 27 % der Exit-Kapazitäten des Tor-Netzwerks und ein Firefox-Exploit, der den Tor-Browser betrifft, wird veröffentlicht, bevor alle Benutzer ihre (automatischen) Updates bekommen haben“, so nusenu.

sslstrip und Bitcoin Address Rewrite sind besonders interessant, deuten sie doch darauf hin, dass die Angreifer sogenannte SSL-Stripping-Angriffe einsetzen. So zwingen sie ihre Opfer, eine HTTP-Version von Mixing Services für Kryptowährungen zu verwenden, wodurch der Angreifer Zugriff auf die Adressen erhält. Dadurch haben sie die Möglichkeit, Gelder in ihre eigenen Wallets umzuleiten.

Der Sicherheitsforscher veröffentliche zudem eine Reihe möglicher Abhilfemaßnahmen, wie z. B. der Umstellung von Tor auf eine reine HTTPS-Version, was aber derzeit nur schwer umzusetzen wäre. Er schlug darüber hinaus Maßnahmen vor, die eine Identifizierung von schädlichen Relais erleichtern würden.

Es gibt einige wenige Hinweise, die darauf schließen lassen, dass die Angreifer in Russland sitzen, bestätigen lassen sich diese Informationen jedoch nicht.

rn

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Nur wenige Menschen sehen sich als Ziel von Cyberkriminellen, zeigt Bitdefender-Studie

Juli 12, 2024

Internetnutzer fürchten, dass Betrüger ihre Ersparnisse stehlen, tun aber wenig, um sich zu schützen

Juli 01, 2024

Die meisten Menschen schreiben wichtige Passwörter immer noch auf

Juni 10, 2024

1 von 4 Verbrauchern war im letzten Jahr mit einem Sicherheitsvorfall konfrontiert, zeigt der Bitdefender-Bericht

Juni 03, 2024

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks