Botneturi și atacuri DDoS: Cum sunt transformate dispozitivele IoT în arme

Deși dispozitivele IoT compromise permit atacatorilor să pătrundă în rețelele casnice, ele mai servesc și unui scop mai periculos: sunt folosite ca arme în atacurile de tip botnet.

Ce este un botnet?

Așa cum sugerează numele, un botnet este o rețea de dispozitive IoT conectate la internet, utilizate pentru a rula programe automate, denumite convenabil „boți”.

Botneturile sunt utilizate în mod obișnuit pentru atacuri de tip distributed denial-of-service (DDoS). Cu toate acestea, pot fi folosite și pentru furt de date, atacuri de forță brută (brute force), campanii de spam, deturnarea dispozitivelor sau mascarea activităților ilegale.

Atacatorii controlează botnetul printr-un software specializat de tip command and control (C2).

Puterea de procesare este esențială pentru un botnet, iar potențialul său distructiv este proporțional cu dimensiunea sa—cu cât botnetul este mai mare, cu atât poate cauza mai multe daune.

Pe lângă utilizarea dispozitivelor infectate pentru atacuri, operatorii botneturilor urmăresc extinderea rețelei lor, recrutând mai multe dispozitive compromise pentru a-și crește capacitatea de procesare.

Anatomia unui botnet

Pentru a înțelege riscurile pe care le implică transformarea dispozitivelor IoT în arme digitale, este esențial să înțelegem modul în care funcționează un botnet.

Un botnet constă din multiple dispozitive IoT deturnate de atacatori și interconectate pentru scopuri malițioase. Dispozitive precum telefoane, laptopuri, televizoare inteligente, senzori, prize smart, hub-uri de automatizare, termostate, boxe inteligente și frigidere smart pot fi infectate cu malware și integrate în rețea.

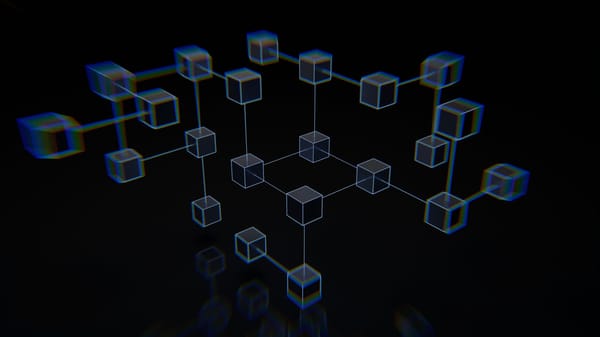

Odată intrat într-un botnet, un dispozitiv se află sub controlul atacatorului, care poate monitoriza întregul ansamblu și trimite comenzi printr-un centru C2 dedicat.

Controlorii botneturilor utilizează diverse standarde de comunicare, inclusiv Telnet, IRC, rețele peer-to-peer (P2P), servicii anonime Tor, protocoale de mesagerie instant și callback-uri pe site-uri populare pentru a interacționa cu dispozitivele compromise.

Multe botneturi „tradiționale” folosesc infrastructuri C2 centralizate. Cu toate acestea, modelele mai noi adoptă arhitecturi descentralizate bazate pe P2P, ceea ce face ca demontarea acestora să fie mai dificilă pentru specialiștii în securitate și autorități.

Ciclul de infectare al unui botnet

Un botnet urmează un ciclu de infectare bine definit:

- Compromiterea inițială – Atacatorii exploatează vulnerabilități sau folosesc tactici de înșelăciune pentru a neutraliza măsurile de securitate ale dispozitivului.

- Livrarea unui payload malițios – Odată ce obțin acces, atacatorii instalează malware. Acesta este, de obicei, conceput să rămână ascuns pentru a evita măsurile de detecție.

- Persistență – Atacatorii folosesc tehnici precum modificarea registrelor de sistem sau instalarea de rootkit-uri pentru a menține controlul asupra dispozitivului.

- Integrarea în botnet – Dispozitivul infectat se conectează la serverul C2 al botnetului și așteaptă comenzi pentru atacuri coordonate.

Cum ajung dispozitivele IoT să fie recrutate în botneturi

Dispozitivele IoT sunt din ce în ce mai exploatate în atacurile cibernetice. Deși au revoluționat modul în care interacționăm cu tehnologia, ele au creat și numeroase vulnerabilități.

Vulnerabilități inerente

Multe dispozitive IoT sunt proiectate având în vedere costul și ușurința de utilizare, nu securitatea. Printre problemele frecvente se numără:

- Configurări implicite nesigure – Majoritatea dispozitivelor vin cu credențiale standard care nu sunt schimbate niciodată.

- Lipsa actualizărilor de firmware – Dispozitivele nu primesc update-uri regulate, ceea ce le expune la exploatarea vulnerabilităților cunoscute.

- Mecanisme de autentificare slabe – Multe dispozitive fie folosesc parole slabe, fie nu necesită autentificare deloc.

Principalele metode de atac

Atacatorii folosesc diverse metode pentru a prelua controlul asupra dispozitivelor IoT:

- Atacuri de forță brută – Scripturi automate care testează parolele implicite sau din dicționare de cuvinte.

- Exploatarea vulnerabilităților firmware-ului – Folosirea unor kituri automate pentru a găsi și exploata breșele de securitate.

- Inginerie socială – Manipularea utilizatorilor pentru a dezvălui informații sensibile sau a instala malware.

Numărul mare de dispozitive IoT disponibile la nivel global creează o bază vastă de ținte exploatabile. Chiar și un procent mic de dispozitive compromise poate forma un botnet puternic.

Legătura dintre botneturi și atacurile DDoS

Atacurile DDoS sunt una dintre cele mai vizibile și distructive utilizări ale botneturilor. Într-un astfel de atac, botneturile sunt folosite pentru a inunda țintele cu trafic, făcând site-urile, rețelele sau dispozitivele inaccesibile.

Cum funcționează atacurile DDoS

Într-un atac DDoS tipic, atacatorii trimit un volum imens de cereri către o țintă, epuizând resursele acesteia și determinând-o să încetinească sau să se prăbușească complet.

Deoarece traficul provine din mii sau milioane de dispozitive compromise, identificarea și blocarea cererilor malițioase este extrem de dificilă.

De ce sunt botneturile ideale pentru atacuri DDoS

Atacatorii preferă botneturile pentru lansarea atacurilor DDoS datorită:

- Scalabilității – Un număr mare de dispozitive infectate permite generarea unui volum imens de trafic.

- Distribuției geografice – Nodurile botnetului sunt dispersate global, ceea ce face dificilă blocarea traficului pe baza locației.

- Anonimității – Folosirea dispozitivelor compromise ascunde sursa reală a atacului.

Tipuri de atacuri DDoS

Atacurile DDoS variază în funcție de tehnicile utilizate:

- Atacuri volumetrice – Saturează lățimea de bandă a țintei folosind tehnici precum ICMP sau UDP flooding.

- Atacuri la nivel de protocol – Exploatează vulnerabilitățile protocolului de rețea, cum ar fi SYN flooding.

- Atacuri la nivel de aplicație – Vizează componente specifice ale unei aplicații web, cum ar fi cererile HTTP GET/POST.

Exemple de botneturi IoT celebre

Câteva dintre cele mai notabile botneturi care au folosit dispozitive IoT includ:

- Mirai – A exploatat parole implicite pentru a crea un botnet uriaș folosit ulterior la unele dintre cele mai mari atacuri DDoS din istorie.

- Mozi și Hajime – Au introdus tehnici avansate de comunicare P2P și metode sofisticate de camuflare.

Impactul botneturilor și atacurilor DDoS asupra companiilor și indivizilor

Deși atacatorii folosesc în mod obișnuit botneturile pentru a viza ținte de profil înalt, consecințele acestora sunt mult mai extinse și afectează frecvent și utilizatorii individuali.

Printre efectele negative ale botneturilor și atacurilor DDoS se numără:

- Pierderi financiare – Organizațiile pot suferi daune financiare semnificative din cauza întreruperilor activității, pierderilor de venituri, costurilor asociate recuperării sistemelor și posibilelor procese legale.

- Compromiterea datelor – Botneturile pot fi folosite în campanii de răspândire de malware, precum infostealeri care extrag informații sensibile din sistemele compromise.

- Daune reputaționale – Companiile care devin victime ale atacurilor bazate pe botneturi pot suferi prejudicii de imagine, pierzând încrederea clienților și valoarea pe piață.

- Furtul de identitate – Atacatorii pot folosi botneturile pentru a lansa atacuri cibernetice asupra persoanelor fizice, compromițând date personale și expunând victimele la furt de identitate.

- Dispozitive compromise – Botneturile pot folosi dispozitivele individuale pentru scopuri malițioase, cum ar fi participarea la atacuri DDoS fără ca proprietarul să fie conștient de acest lucru.

Măsuri de prevenire, strategii defensive și bune practici

Producătorii de dispozitive IoT pot adopta o abordare „secure-by-design”, integrând măsuri de securitate robuste încă din faza de dezvoltare a produsului. Acestea includ:

- Protocoale de autentificare puternice

- Actualizări automate și periodice de securitate

- Audituri extinse de securitate pentru detectarea și eliminarea vulnerabilităților

În plus, utilizatorii și companiile pot lua măsuri proactive pentru a preveni transformarea dispozitivelor IoT în arme digitale. Printre acestea se numără:

- Schimbarea setărilor implicite – Modificarea parolelor și a numelor de utilizator standard imediat după instalare.

- Segmentarea rețelei – Crearea de rețele separate pentru dispozitive IoT și alte echipamente conectate.

- Monitorizare constantă – Implementarea unor sisteme de detecție a intruziunilor pentru a identifica activități suspecte.

- Izolarea dispozitivelor vulnerabile – În cazul detectării unor breșe de securitate, izolarea rapidă a dispozitivului compromis pentru a preveni propagarea malware-ului în rețea.

Software-ul de securitate dedicat poate oferi un avantaj semnificativ, protejând dispozitivele IoT împotriva atacatorilor cibernetici și a tentativelor de compromitere a datelor.

Concluzie

Transformarea dispozitivelor IoT în botneturi devastatoare este una dintre cele mai presante provocări de securitate cibernetică.

Înțelegerea mecanismelor botneturilor și a vulnerabilităților dispozitivelor IoT este esențială pentru a preveni atacurile și pentru a proteja rețelele casnice.

Aplicarea măsurilor proactive de securitate poate reduce riscul ca dispozitivele să fie recrutate în atacuri cibernetice.

Întrebări frecvente despre botneturi și atacuri DDoS

Ce este un botnet DDoS?

Un botnet DDoS este o rețea de dispozitive IoT compromise, utilizată pentru a inunda ținte precum site-uri web, servere sau rețele cu trafic excesiv, făcându-le inaccesibile.

Care este un exemplu cunoscut de botnet?

Unul dintre cele mai notabile exemple este Mirai, un botnet care a exploatat parolele implicite ale dispozitivelor IoT pentru a le transforma în „zombi” și a lansa atacuri DDoS de proporții.

Cum pot fi eliminate botneturile?

Eliminarea unui botnet implică utilizarea software-ului de securitate dedicat, care poate detecta și bloca tentativele de compromitere a dispozitivelor IoT și poate preveni atacurile cibernetice.

tags

Autor

Vlad's love for technology and writing created rich soil for his interest in cybersecurity to sprout into a full-on passion. Before becoming a Security Analyst, he covered tech and security topics.

Toate articoleleSe întâmplă acum Populare

Cum să identifici și să te protejezi de fraudele cu laptopuri de gaming

11 Februarie 2025

Cele mai frecvente escrocherii online de Ziua Îndrăgostiților la care trebuie să fii atent

10 Februarie 2025

FOLLOW US ON SOCIAL MEDIA

Articole similare

Articole salvate