Hackerii nord-coreeni încearcă să atace cercetătorii din domeniul securității care investighează vulnerabilitățile de tip „zero-day”

- Computerele cu sistem de operare Windows 10, care au toate patch-urile de securitate instalate și care folosesc browser-ul Chrome, sunt în prezent infectate în urma accesării unui site web fals de cercetare în domeniul securității.

- Hackerii au petrecut săptămâni sau luni întregi pentru a câștiga încrederea cercetătorilor în domeniul securității înainte de a-i păcăli și determina să execute cod periculos.

Experții Google în domeniul amenințărilor au declarat că au descoperit o campanie de hacking în desfășurare, care viza experții în domeniul securității informatice, în special cei care cercetau chiar vulnerabilitățile de software exploatate de infractorii cibernetici.

Grupul Google de analiză a amenințărilor (TAG) spune că atacatorii sunt susținuți de guvernul Coreei de Nord și că folosesc amenințări persistente avansate (APT-uri) în încercarea de a compromite computerele țintelor lor de mare valoare.

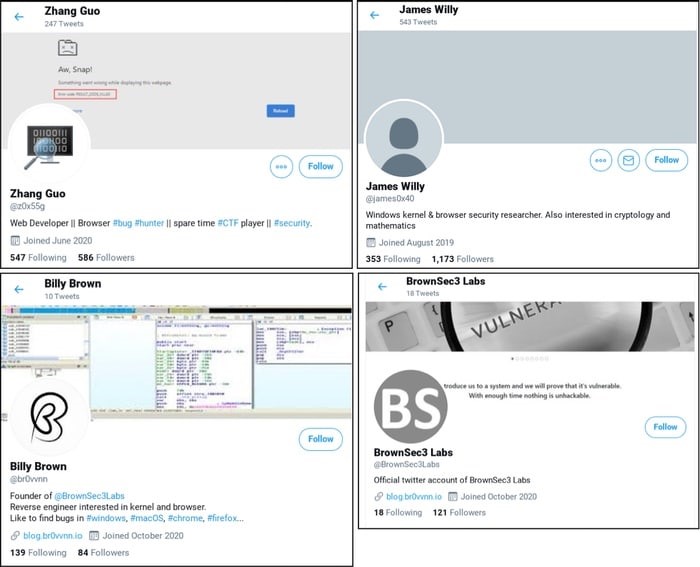

Conform Google, atacatorii își contactează victimele vizate prin email sau pe siteuri web precum Twitter sau LinkedIn, dându-se drept cercetători.

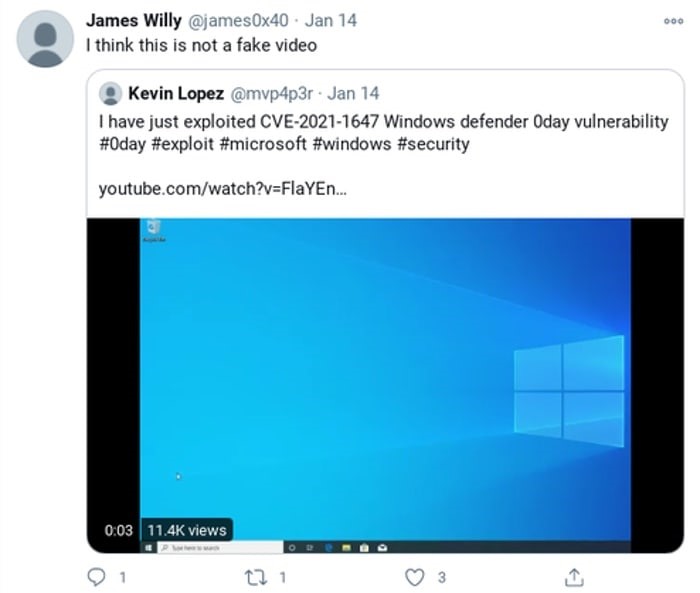

În timp, în cadrul unor conversații care pot dura săptămâni sau luni întregi, atacatorii încearcă să își dovedească credibilitatea și faptul că pot fi de încredere postând videoclipuri cu exploit-urile pe care pretind că le-au descoperit sau postând linkuri către cercetările lor pe blogurile personale sau pe Github.

„Dovezile” descoperirilor lor au fost și mai mult amplificate de faptul că existau și alte conturi pe rețelele de socializare, care erau controlate de hackeri și care redistribuiau linkurile în încercarea de a le spori autenticitatea.

În mod ingenios, atacatorii i-au întrebat apoi pe cercetătorii vizați dacă doresc să colaboreze pentru cercetarea vulnerabilităților și au distribuit un proiect Visual Studio cu codul sursă către un exploit la care lucrează.

Este posibil ca un cercetător neatent să nu-și dea seama că proiectul conține și un fișier DLL periculos care poate instala un backdoor pe computerul său.

În plus, în cadrul unor atacuri, sistemele cercetătorilor au fost compromise după ce au accesat blogul unui cercetător fals. Conform explicațiilor oferite de Google, accesarea site-ului web care găzduiește blogul – chiar și de pe o versiune actualizată, cu toate patch-urile de securitate instalate, a browser-ului Chrome, care rulează pe o versiune Windows 10 cu toate patch-urile de securitate instalate – poate duce la infectarea cu malware a computerelor.

Google recunoaște că în momentul de față, nu este clar în ce fel are loc infectarea, dar solicită oricui poate identifica o astfel de vulnerabilitate necunoscută anterior în Chrome să contacteze compania, deoarece persoana în cauză ar putea fi eligibilă pentru o recompensă în cadrul programului său de recompense pentru identificarea erorilor.

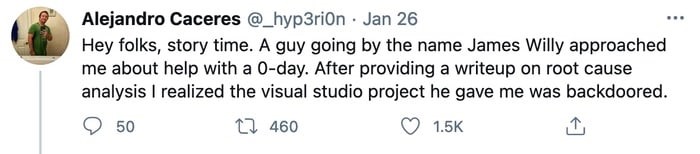

Conform The Register, unul dintre cercetătorii vizați de hackerii nord-coreeni a fost „vânătorul” de vulnerabilități de tip „zero-day” Alejandro Caceres, co-fondatorul echipei de cercetare în domeniul securității din SUA Hyperion Gray.

Caceres a spus că a fost contactat de un cercetător fals care își spunea James Willy și a oferit o recompensă pentru oricine îi poate oferi adevărata identitate și adresa hackerului.

Grupul Google de analiză a amenințărilor spune că oferă informații despre campania de hacking în speranța că acest lucru va reprezenta o avertizare pentru toți cercetătorii din domeniul securității că trebuie să fie atenți:

„Sperăm că această postare le va aminti celor din comunitatea de cercetători în domeniul securității că sunt țintele unor atacatori susținuți de guvern și că ar trebui să fie vigilenți atunci când intră în contact cu persoane cu care nu au mai interacționat înainte.”

Profilurile de Twitter și LinkedIn utilizate de atacatori au fost suspendate între timp. Deși, bineînțeles, nu există nimic care să îi împiedice pe atacatori să creeze alte conturi în încercarea de a păcăli mai mulți cercetători din domeniul securității care nu bănuiesc nimic.

tags

Autor

Se întâmplă acum Populare

Cum să identifici și să te protejezi de fraudele cu laptopuri de gaming

11 Februarie 2025

Cele mai frecvente escrocherii online de Ziua Îndrăgostiților la care trebuie să fii atent

10 Februarie 2025

FOLLOW US ON SOCIAL MEDIA

Articole similare

Articole salvate