Malvertising: Fake-Werbung auf Facebook zielt auf Bitwarden-Nutzer ab

Im Laufe des Jahres 2024 hat Bitdefender Labs eine Reihe von Malvertising-Kampagnen genau beobachtet, die beliebte Plattformen zur Verbreitung von Malware ausnutzen. Diese Kampagnen nutzen gefälschte Werbeanzeigen, um Benutzer zur Installation von Malware zu verleiten, die als legitime Anwendungen oder Updates getarnt sind.

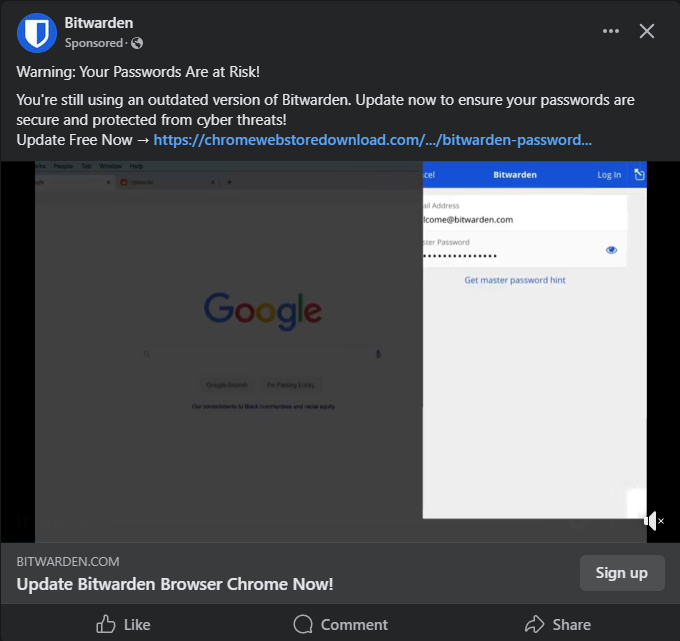

Eine der jüngsten von Bitdefender Labs entdeckten Kampagnen betrifft eine gefälschte Bitwarden-Erweiterung, die auf Metas Social-Media-Plattform Facebook beworben wird. Die Kampagne verleitet die Benutzer dazu, eine schädliche Browsererweiterung unter dem Deckmantel eines Sicherheitsupdates zu installieren.

Die wichtigsten Erkenntnisse sind folgende:

- Ausnutzung der Plattform: Angreifer nutzen die Werbeplattform von Facebook aus, um Werbeanzeigen zu schalten, die legitim erscheinen, aber zu einer bösartigen Website führen.

- Identitätsdiebstahl von bekannten Marken: Die Kampagne gibt sich als Bitwarden, ein beliebter Passwortmanager, aus, um Vertrauen zu schaffen und ein Gefühl der Dringlichkeit zu erzeugen, indem sie die Nutzer zur Installation eines angeblichen „Sicherheitsupdates“ verleitet.

- Spezifische demografische Zielgruppe: Die Kampagne wurde am 3. November 2024 gestartet und richtet sich speziell an Verbraucher zwischen 18 und 65 Jahren in Europa.

- Aktuelle Reichweite und Potenzial für weltweite Expansion: Die bösartigen Werbeanzeigen wurden bereits an Tausende von Nutzern gesendet und könnten sich noch weiter ausbreiten. Wenn nichts unternommen wird, könnte sich die Kampagne global ausweiten und Nutzer auf der ganzen Welt erreichen.

- Verwendung von Weiterleitungsketten: Nutzer, die auf diese Anzeigen klicken, werden auf verschiedene Websites weitergeleitet und landen schließlich auf einer Phishing-Seite, die den offiziellen Chrome Web Store nachahmt, um die bösartige Absicht der Anzeige zu verschleiern.

- Datensammlung auf geschäftlichen und privaten Konten: Die Malware sammelt persönliche Daten und zielt auf Facebook-Geschäftskonten ab, was zu finanziellen Verlusten für Privatpersonen und Unternehmen führen kann.

Wieder einmal zeigt diese Kampagne, wie Bedrohungsakteure vertrauenswürdige Plattformen wie Facebook ausnutzen, um die Nutzer dazu zu bringen, ihre eigene Sicherheit zu kompromittieren. Indem sie sich als vertrauenswürdiges Tool ausgeben und Benachrichtigungen über dringende Updates nachahmen, verschaffen sich Cyberkriminelle Zugang zu wertvollen persönlichen und geschäftlichen Informationen.

Dank der Forschung von Bitdefender Labs verstehen wir besser, wie sich die Taktiken bei dieser Art von Angriffen entwickeln:

Erster Schritt: Falsche Werbeanzeigen, um Nutzer anzulocken.

Der Angriff beginnt mit einer irreführenden Facebook-Werbung, die die Nutzer warnt, dass ihre Passwörter in Gefahr sind, und sie dazu auffordert, ihre Bitwarden-Browsererweiterung zu aktualisieren. Die Anzeige sieht legitim aus, verwendet die Marke Bitwarden und eine dringliche Sprache wie „Achtung, Ihre Passwörter sind in Gefahr! Ihre Passwörter sind in Gefahr“, um die Nutzer zum Handeln aufzufordern.

Wenn Nutzer auf die Werbung klicken, gelangen sie zu einer gefälschten Webseite, die den offiziellen Chrome Web Store nachahmen soll. Wenn die Nutzer auf „Zu Chrome hinzufügen“ klicken, werden sie zu einem Google Drive-Link weitergeleitet, der eine Zip-Datei mit der bösartigen Erweiterung enthält. Die Angreifer führen die Nutzer durch den Installationsprozess der Erweiterung :

- Datei entpacken

- Auf die Erweiterungseinstellungen ihres Browsers über chrome://extensions zugreifen.

- Den Entwicklermodus aktivieren

- Die entpackte Erweiterung manuell laden (Sideloading).

Mit dieser Methode werden die Nutzer manipuliert, damit sie die Sicherheitskontrollen des Browsers umgehen, wodurch sich die Malware unerkannt installieren kann.

Details der bösartigen Erweiterung : Voller Zugriff und verdächtige Berechtigungen.

Nach der Installation fordert die bösartige Erweiterung umfassende Berechtigungen an, die es ihr ermöglichen, die Online-Aktivitäten des Nutzers abzufangen und zu manipulieren. Eine genauere Untersuchung der Manifestdatei der Erweiterung zeigt Berechtigungen, die es ermöglichen, auf allen Webseiten zu operieren, Netzwerkanfragen zu ändern und auf Speicher und Cookies zuzugreifen.

Das Skript service-worker-loader.js der Erweiterung startet background.js, die Hauptkomponente, die für die bösartigen Operationen verantwortlich ist. Darüber hinaus wird popup.js - ein verschleiertes Skript - geladen, wenn Nutzer in ihrem Browser auf das Symbol der Erweiterung klicken, wodurch es :

- auf die Cookies von https://facebook.com zuzugreifen und insbesondere nach dem c_user-Cookie zu suchen, das die Facebook-Nutzer-ID enthält.

- die DOM-Elemente der Seite zu manipulieren, um falsche Lademeldungen anzuzeigen und so die Illusion legitimer Aktionen zu erwecken.

Arbeit im Hintergrund: Sammeln und Exfiltration von Daten.

Das Skript background.js, das bei der Installation aktiviert wird, ist das Herzstück dieses Angriffs.

chrome.runtime.onInstalled.addListener(async details => {

getFacebookCookies();

});

Er funktioniert folgendermaßen:

Sammeln von Cookies : Bei der Installation ruft background.js getFacebookCookies() auf, um zu überprüfen, ob Facebook-Cookies vorhanden sind. Wenn es welche findet, sammelt es weitere Daten mithilfe der Funktion collectData().

Sammeln von IP- und Geolokalisierungsdaten: Die Erweiterung fragt IP- und Geolokalisierungsdaten über https://api.ipify.org und https://freeipapi.com ab.

Abrufen von Daten aus Facebook: Über die Graph-API von Facebook ruft die Malware Daten des Nutzers ab, darunter :

- persönliche Daten wie die Benutzerkennung und den Namen des Nutzers

- Informationen zu Geschäfts- und Werbekonten

- Kreditkarten- und Abrechnungsinformationen, die mit Werbekonten verknüpft sind.

Sobald die Daten gesammelt wurden, werden sie an eine Google-Script-URL gesendet, die für die Angreifer als Command-and-Control-Server (C2) fungiert. Die Funktion sendData() steuert die Datenexfiltration, indem sie die sensiblen Informationen verschlüsselt und weiterleitet.

Strategien zur Erkennung und Verteidigung

Die Erkennung und Abschwächung dieses Angriffs stellt eine Herausforderung für Cybersicherheitsteams dar, da er sich auf legitime Plattformen wie Facebook und Google Drive stützt. Hier sind einige Ideen zur Erkennung für Sicherheitsexperten:

Auf verdächtige Berechtigungen achten: Die deklarativen BerechtigungenNetRequest und webRequest in Verbindung mit dem Zugriff auf Cookies sind starke Indikatoren für potenzielle Malware.

Verhaltenssignaturen: Verschleierte Funktionen wie chrome.runtime.onInstalled.addListener und Aufrufe der graph.facebook.com-APIs können als Indikatoren für eine Kompromittierung (IoC) dienen.

Sicherheitstipps für Nutzer

Um sich vor ähnlichen Malvertising-Kampagnen zu schützen, sollten Sie diese grundlegenden Sicherheitstipps befolgen:

Nach Updates für Erweiterungen suchen: Aktualisieren Sie Erweiterungen immer direkt über die offiziellen Stores des Browsers (z. B. Chrome Web Store), anstatt auf Werbung oder Links von Drittanbietern zu klicken.

Untersuchen Sie Werbeanzeigen und Links: Hüten Sie sich vor gesponserten Anzeigen in sozialen Medien, insbesondere vor Anzeigen, die zu sofortigen Maßnahmen oder Aktualisierungen von Sicherheitstools auffordern.

Überprüfen Sie die Berechtigungen von Erweiterungen: Bevor Sie eine Erweiterung installieren oder aktualisieren, überprüfen Sie ihre Berechtigungen. Erweiterungen, die Zugriff auf Cookies, Netzwerkanfragen oder alle Daten auf der Website verlangen, können bösartig sein.

Aktivieren Sie die Sicherheitsfunktionen: Verwenden Sie die Sicherheitseinstellungen des Browsers, z. B. indem Sie den Entwicklermodus deaktivieren, wenn er nicht verwendet wird, um das unerlaubte seitliche Laden von Erweiterungen zu verhindern.

Melden Sie verdächtige Werbung: Wenn Sie auf irreführende oder bösartige Werbung in sozialen Medien stoßen, melden Sie sie der Plattform, um die Verbreitung ähnlicher Angriffe zu verhindern.

Verwenden Sie eine Sicherheitslösung: Schützen Sie sich vor bösartiger Werbung und Phishing-Angriffen, indem Sie eine zuverlässige Sicherheitslösung wie Bitdefender Total Security verwenden. Eine umfassende Sicherheitslösung erkennt und blockiert bösartige Links, Phishing-Versuche und nicht autorisierte Browsererweiterungen und fügt so eine zusätzliche Schutzebene hinzu.

Verwenden Sie Bitdefender Scamio, um Betrügereien und bösartige Werbung zu vermeiden.

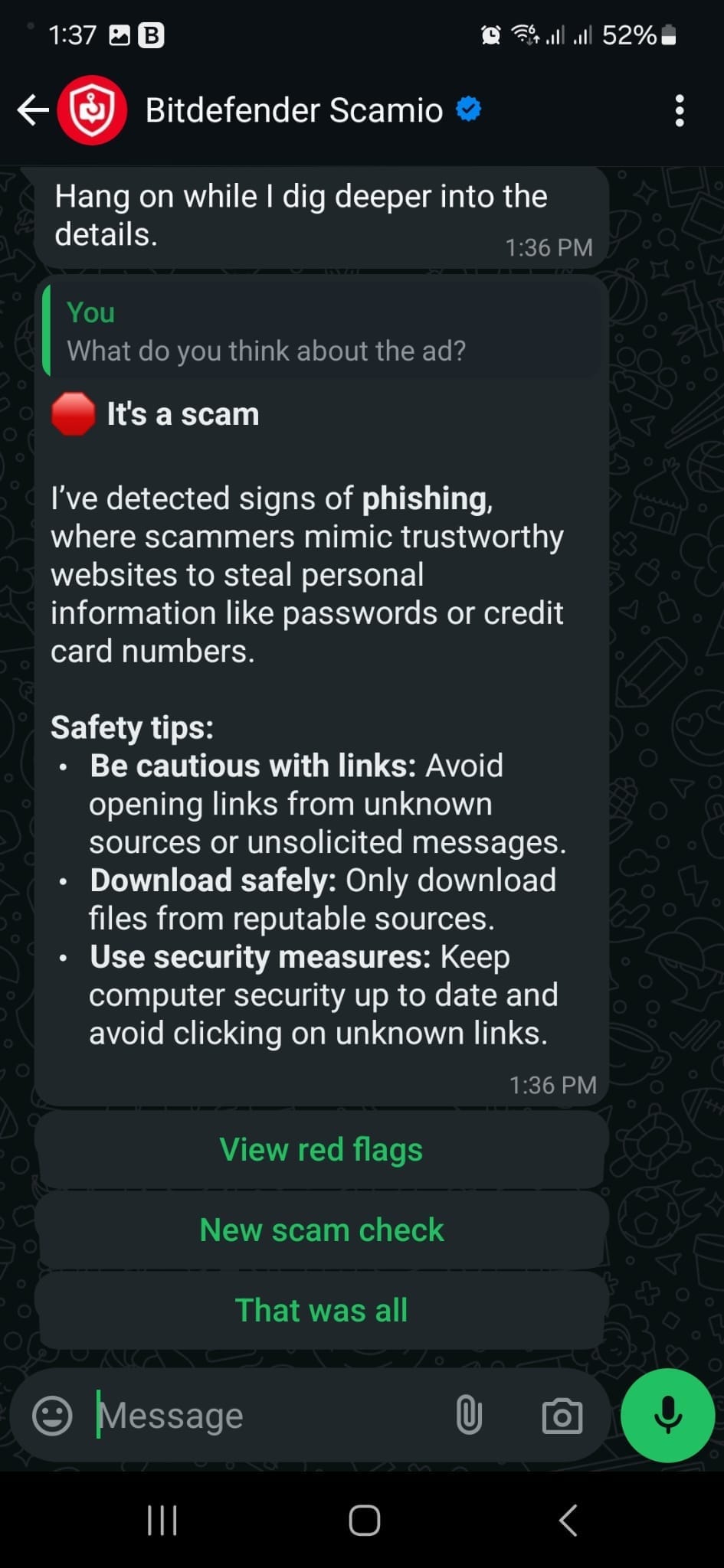

Bitdefender Scamio ist ein unentbehrlicher Scam-Erkenner für Internetnutzer, die beim Surfen oder Interagieren in ihren sozialen Netzwerken Betrügereien und bösartige Werbung vermeiden wollen. Scamio ist unser KOSTENLOSER On-Demand-Betrugserkenner, den Sie verwenden können, um jeden betrügerischen Link oder Vorschlag zu überprüfen, den Sie online sehen.

Scamio kann jeden Text, jede Nachricht, jeden Link, jeden QR-Code oder jedes Bild analysieren und Ihnen mitteilen, ob es sich um einen Betrug handelt. Scamio ist für Facebook Messenger, WhatsApp, Ihren Webbrowser und Discord verfügbar.

Mal sehen, was Scamio von dieser Werbung hält :

Mit der Einführung unseres neuen Scam Copilot erhalten Sie außerdem einen umfassenden Schutz vor Scam auf allen Ihren Geräten, u. a. mit Zugriff auf Ihren persönlichen Scam-Berater, Warnungen vor Scam-Wellen in Ihrer Region, Echtzeit-Erkennung von Scam in Ihren Surfaktivitäten und Schutz vor Remote-Access-Betrügereien. Die Funktionen von Scam Copilot in Verbindung mit unserem preisgekrönten Anti-Malware-Schutz sind in unseren All-in-One-Sicherheitslösungen verfügbar.

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Cyberbedrohungen zuvorkommen: Bitdefender zusammen mit Scuderia Ferrari HP im Jahr 2025

März 13, 2025

Nur wenige Menschen sehen sich als Ziel von Cyberkriminellen, zeigt Bitdefender-Studie

Juli 12, 2024

Internetnutzer fürchten, dass Betrüger ihre Ersparnisse stehlen, tun aber wenig, um sich zu schützen

Juli 01, 2024

Die meisten Menschen schreiben wichtige Passwörter immer noch auf

Juni 10, 2024

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks